| これまでのバージョンからのアップグレード/移行で、Zimbraの新規機能であるモバイル同期モジュールの有効化を予定している場合は、重要な情報である "Things to Know Before Upgrading" と インストールガイド を必ず一読するようにしてください。 |

License

Synacor, Inc., 2019

Synacor, Inc., 2019

© 2019 by Synacor, Inc. Zimbra Collaboration Administrator Guide

本書はクリエイティブ・コモンズの表示+継承4.0国際ライセンスの適用対象です(Synacor社との間に別途ライセンス合意がある場合を除く)。次のサイトからこのライセンスを閲覧できます。 https://creativecommons.org/licenses/by-sa/4.0

あるいは、Creative Commons, PO Box 1866, Mountain View, CA 94042, USA.宛てに連絡してください。

Synacor, Inc., 2016

40 La Riviere Drive, Suite 300

Buffalo, New York 14202

はじめに

Zimbra Collaboration は電子メール、アドレス帳、カレンダー、タスクおよびウェブドキュメント編集の機能をすべて兼ね備えた、メッセージングとコラボレーションのソリューションです。

対象読者

本ガイドは、Zimbra Collaborationのサーバー環境のインストール、保守、サポートを担当するシステム管理者向けに作成しています。

本ガイドの適切な利用には、次の知識やスキルが必要です。

-

関連する技術や知識

-

Linuxオペレーティングシテム、およびオープンソースのコンセプトに関する知識

-

メールシステム管理に関する運用知識

サードパーティ製のコンポーネントについて

バックアップ管理、ユーザー認証、オペレーティングシステムおよびデータベース管理に関し、Zimbra Collaborationは標準規格やオープンソースの推進を可能な範囲において遵守します。ただし、「製品の概略」章で紹介している、正規のテストで証明された使用方法に限り、サポートします。本ガイドに参考程度に記載している箇所はありますが、Zimbra Collaborationでは、他のサードパーティ製のツールのサポートや認証はいたしません。

サポートと連絡情報

www.zimbra.com から、オープンソースメッセージングのベストソリューションのコミュニティーに参加できます。皆様からのフィードバックや製品への要望をお待ちしております。

-

Zimbra Collaboration の購入に関しては、sales@zimbra.comまでご連絡ください。

-

ネットワーク版をご利用のお客様に対するサポートに関しては、support@zimbra.comまでご連絡ください。

-

Zimbra のフォーラム から、インストールや設定についての問題解決に関する情報を確認できます。

-

Zimbra のフォーラムに参加すると、 Zimbra Collaboration に関する情報を他のユーザーと共有できます。

製品関連の詳細については、以下からご覧ください。

製品に対する疑問やご希望される機能追加については、Zimbraのフォーラムに投稿し、お知らせください。

製品のライフサイクル

以下に Zimbra コンポーネントの製品ライフサイクルについて詳細を案内します。

コンポーネントのサポート終了について

| コンポーネント | サポート終了の詳細 |

|---|---|

IMAPD |

IMAPD は Zimbra 8.8.5 にベータ版の機能として提供しましたが、安定した状態として提供しておりません。本機能の提供を終了いたしました。 |

Exchange用のZCS移管ウイザード |

このツールはPSTファイルのインポートでのみサポートしており、テクニカルガイダンスとして2010年12月31日までサポートします。 なお、すべてのアカウント移管の代替案として、 Audriga社の移管ソリューション の利用を推奨しております。 |

Domino用のZCS移管ウイザード |

サポート終了 |

ZCSのアカウント移管 |

Zimbra管理コンソールのGUIでのZCSアカウント移管のサポートが終了しており、テクニカルガイダンスが2019年1月17日となっております。 |

エンタプライズのモジュール |

Zimbraのクラシック HSM, クラシック Backup, およびクラシック Mobile のサポートが終了しており、次回の Zimbra 8.8 のリリースから削除する予定です。 ネットワーク版のNGモジュール、またはZSPへ移管していない場合、お早めに移管いただくことを推奨しております。 |

Zimbra デスクトップ |

デスクトップクライアントのサポートが終了しており、テクニカルガイダンスが2019年10月1日までとなっております。 |

Zimbra タッチクライアント |

サポート終了 |

Zimbra モバイルクライアント |

サポート終了 |

HTML クライアント |

サポート終了しており、テクニカルガイダンスが2022年7月1日までとなっております。 |

製品の概略

本章ではZimbraコンポーネントのシステム概要を説明します。

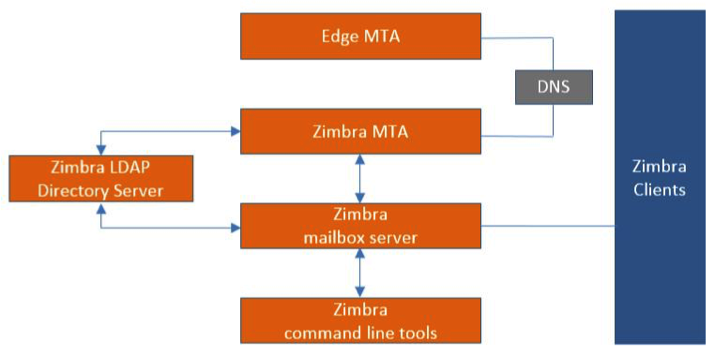

インフラの概要

Zimbra Collaboration のアーキテクチャは既知のオープンソース技術と業界標準に基づいたプロトコルから構成されています。そして、単体あるいは複数サーバーで構成された環境で稼動可能なクライアントインターフェースやサーバーコンポーネントによって、高い利便性と拡張性を実現しています。

Zimbra Collaboration のアーキテクチャの主な特性

| 主な特性 | コンポーネンツ/説明 |

|---|---|

オープンソース技術 |

Linux®, Jetty, Postfix, MariaDB, OpenLDAP® |

業界基準のオープンプロトコル |

SMTP, LMTP, SOAP, XML, IMAP, POP |

現代の技術をいかした設計 |

HTML5, Javascript, XML, Java |

スケーラビリティ |

Zimbraの各メールボックスサーバーには、メールボックスアカウントと紐づくメッセージおよびインデックスが格納されます。Zimbraのプラットフォームは、縦横無尽に拡張することができます (システムリソース追加、サーバー追加)。 |

ブラウザでのクライアント画面 |

一般的なウェブプラットフォームから、簡単かつ直感的にZimbra Collaboration機能を利用することができます。 |

ブラウザでの管理コンソール |

メール、カレンダー、共有機能

Zimbra Collaboration は革新的なメッセージングとコラボレーションのアプリケーションであり、ブラウザベースのウェブクライアントからアクセス可能な最先端のソリューションを提供しています。

-

直観的なメッセージ管理、検索機能、タグ機能、共有機能

-

公開、非公開あるいは共有可能なカレンダー

-

非公開あるいは共有可能なアドレス帳や配信リスト

-

非公開あるいは共有可能なタスクリスト

Zimbra のコンポーネント

Zimbraのアーキテクチャは、業界標準のプロトコルを利用したオープンソース技術で構成されています。サードパーティー製のソフトウェア一覧にあるサードパーティー製のソフトウェアはZimbraのソフトウェアにバンドルされているので、Zimbraのインストール処理時に自動インストールされます。これらのコンポーネントはZimbraで使用できるように検証・設定されています。

| サードパーティーコンポーネント | 説明 |

|---|---|

Jetty |

Zimbraソフトウェアが起動するウェブアプリケーションサーバー |

Postfix |

適したZimbraサーバーへメールメッセージを転送するオープンソースのメール転送エージェント (MTA) |

Open LDAP ソフトウェア |

Zimbra のシステム設定とZimbraのグローバルアドレス帳を格納し、ユーザー認証を行う、Lightweight Directory Access Protocol (LDAP) のオープンソース実装。ZimbraはActive Directoryなどの外部LDAPディレクトリより提供しているGALやユーザー認証サービスでも利用できます。 |

MariaDB |

データベースソフトウェア |

Lucene |

オープンソースのテクストと検索エンジン |

特定の添付ファイルの種類をHTMLへ変換するサードパーティソース |

|

アンチウイルスとアンチスパム |

オープンソース部分では以下が含まれています。

|

Apache JSieve |

メール用フィルターを管理 |

LibreOffice |

ハイファイなドキュメントプレビュー |

Zimbra のアプリケーションパッケージ

Zimbra Collaboration には、アプリケーションパッケージ一覧にあるアプリケーションパッケージが含まれています。

| パッケージ | 説明 |

|---|---|

Zimbra Core |

ライブラリ、ユーティリティ、監視ツール、基準の設定ファイル。

Zimbra-core内にある |

Zimbra Store |

(Jettyを含む) メールボックスサーバー用コンポーネント。Zimbraメールボックスサーバーには以下のコンポーネントが含まれます。

|

Zimbra LDAP |

Zimbra Collaboration はオープンソースのLDAPディレクトリサーバーである、 OpenLDAP® のソフトウェアを使用しています。ユーザー認証やZimbraのグローバルアドレス帳、そして設定の属性は、OpenLDAPより提供されるサービスです。なお、ZimbraのGALやユーザー認証は、Active Directoryなどの外部LDAPディレクトリでも運用できます。 |

Zimbra MTA |

Postfixはオープンソースのメール通信エージェント (MTA) です。PostfixではSMTPよりメールを受信し、ローカルメール通信プロトコル (LMTP) を利用してメッセージを適したZimbraメールボックスサーバーへとルートします。 また、ZimbraのMTAにはアンチウイルスとアンチスパムのコンポーネントも含まれています。 |

Zimbra Proxy |

Zimbra プロキシはIMAP[S]/POP[S]/HTTP[S]のクライアントリクエストを内部 ZCS サービスへ配信する高パフォーマンスなプロキシサービスです。このパッケージは通常、MTAサーバーまたは独自サーバーにインストールされます。Zimbra-proxyパッケージがインストールされるとプロキシ機能がデフォルトで有効化されます。Zimbraプロキシをインストールすることを強く推奨しますし、分散されたウェブアプリケーションサーバーを使用する場合は必要です。 |

Zimbra Memcached |

ZimbraプロキシをインストールするとMemcachedが自動的に選択されます。プロキシを使用する場合は最低1つのサーバーでzimbramemcachedを実行する必要があります。1つ以上のZimbraプロキシを備えた単一のMemcachedサーバーを使用することもできます。分散されたウェブアプリケーションサーバーを使用する場合、zimbra-memcachedが必要です。 |

Zimbra SNMP (任意) |

サーバー監視のためZimbra SNMPをインストールする場合、このパッケージを各Zimbraサーバーにインストールする必要があります。 |

Zimbra Logger (任意) |

使用する場合は、1つのメールボックスサーバーにのみインストールし、同時にメールボックスサーバーとしてインストールしなければなりません。このZimbraロガーにより、syslogの記録・取得用ツールがインストールされます。ロガーをインストールしないと、管理コンソールに サーバー統計 は表示されません。 |

Zimbra Spell (任意) |

AspellのオープンソーススペルチェックをZimbraウェブクライアントに使用しています。Zimbra-Spellをインストールする場合、Zimbra-Apacheパッケージもインストールされます。 |

Zimbra Apache |

このZimbra Apacheパッケージは、Zimbra Spell、またはZimbra Convertdのインストール中にインストールされます。 |

Zimbra Convertd |

このパッケージはZimbraストアサーバーにインストールします。Zimbra CollaborationのシステムにはZimbra-Convertdパッケージは1つのみ必要です。デフォルトでは1つのZimbra-Convertdが各Zimbraストアサーバーにインストールされます。Zimbra- Convertdをインストールすると、Zimbra-Apacheのパッケージもインストールされます。 |

Zimbra Archiving (任意) |

アーカイブとディスカバリー機能によりZimbra Collaborationが送受信したメッセージをすべて格納・検索することができます。このパッケージはメールボックスのクロス検索機能を含んでおり、使用中のメールボックスおよびアーカイブされたメールボックスの両方に対してメッセージ検索が可能です。 備考:アーカイブとディスカバリー機能を使用するとメールボックス利用ライセンスの追加につながる恐れがあります。Zimbra アーカイブとディスカバリー機能に関する詳細はZimbraの営業部までご連絡ください。 |

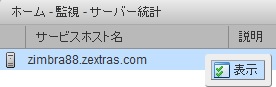

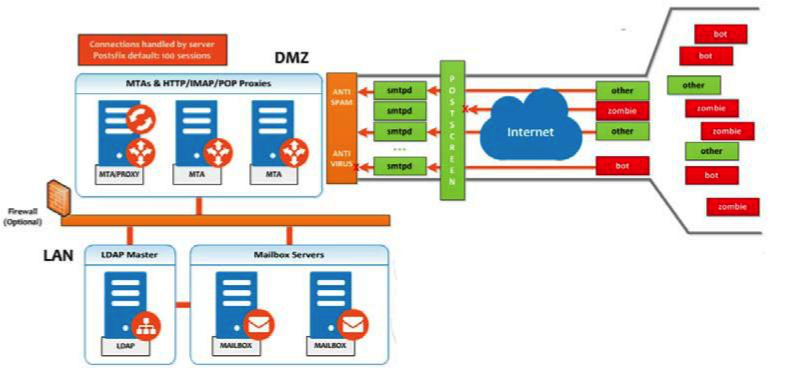

メールの流れ — マルチサーバー設定

各環境の設定内容は、変数の数値によって変わ変化します。例えば、メールボックス数、メールボックス容量、パフォーマンス要件、既存のネットワークインフラ、ITポリシー、セキュリティ方針、スパムフィルターリング要件などです。一般的にどの環境でも、発生するトラフィックやユーザー接続は下図に示すとおり、共通しています。ネットワーク内で数値の部分を設定するという方法でも可能です。

図の順番の説明をします。

-

インターネットメールを受信したら、迷惑メールのフィルターリングのため、ファイアウォールとロードバランサーを通してからEdge MTAへ送ります。

-

フィルターされたメールが2番目のロードバランサーへ届きます。

-

外部ユーザーがメッセージングサーバーへ接続した場合も、ファイアウォールと2つのロードバランサーを通ります。

-

受信されたインターネットメールは、いずれかのZimbra Collaboration のMTAサーバーへと向かい、迷惑メールとウイルスのフィルターリングを通過します。

-

対象のZimbra Collaboration MTAサーバーは宛先のディレクトリ情報をZimbra CollaborationのLDAPレプリカのサーバーに検索しにいきます。

-

Zimbra Collaboration のLDAPサーバーからユーザー情報を取得後、MTAサーバーは適したZimbra Collaboration メールボックスサーバーへメールを通信します。

-

内部のエンドユーザーから接続される場合は、Zimbra Collaboration サーバーのいずれかに直接接続し、Zimbra Collaboration LDAPからユーザー情報を取得します。必要に応じてリダイレクトされます。

-

マウントしたディスクに対してZimbra Collaborationサーバーのバックアップをとることも可能です。

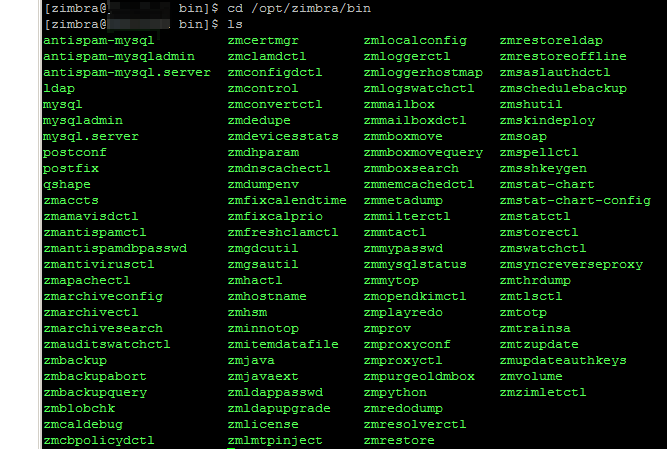

Zimbra システムディレクトリのツリー

以下の表はZimbraのインストールパッケージで作成されるメインディレクトリの一覧です。(親である)

/opt/zimbra 配下にインストールする場合、Zimbra CollaborationではどのZimbra Collaborationサーバーでもディレクトリ構成は同じになります。

| この表にないディレクトリは、Zimbraのコアとなるソフトウェアや、その他サードパーティ製のツールに必要とされるライブラリです。 |

| ファイル | 説明 |

|---|---|

|

完全バックアップと増分バックアップのデータを保存 |

|

コマンドラインのユーティリティにて記載されているユーティリティを含むZimbra Collaboration のアプリケーションファイル |

|

ポリシーのファンクション、スロットル機能 |

|

ウイルスや迷惑メールを制御するClam AVのアプリケーションファイル |

|

設定の情報 |

|

通信に使用するサードパーティ製のスクリプト |

|

変換のサービス |

|

SASL AUTH のdaemon (デーモン) |

|

LDAP、mailboxd、postfix、amavisd、clamavなどのデータディレクトリを含みます。 |

|

データストア |

|

SOAPやその他の技術に関するtxtファイル |

|

様々な認証方法に関するサーバーの拡張 |

|

様々なネットワーク認証方法に関するサーバーの拡張 |

|

Apacheのウェブサーバーを含みます。Aspellとconvertdを別々のプロセスとして使用します。 |

|

インデックスのストア |

|

Javaのアプリケーションファイル |

|

mailboxdアプリケーションサーバーインスタンス。このディレクトリの |

|

ライブラリ |

|

内部で使用する実行ファイル |

|

Zimbra Collaboration サーバープリケーションのローカルログ |

|

ログサービスが使用するRRDとSQLite のデータファイル |

|

MariaDB のデータベースファイル |

|

統計収集に使用 |

|

OpenLDAPのサーバーインストール。ZCSが使用できるようにあらかじめ設定されています。 |

|

Postfixのサーバーインストール。Zimbra Collaborationが使用できるようにあらかじめ設定されています。 |

|

Zimbra Collaboration サーバーでの最新の実行ログ |

|

SNMPのモニターファイル |

|

証明書 |

|

メッセージストア |

|

コントロールのスクリプトやPerlモジュール |

|

Zimbraと一緒にインストールするZimletのZipファイル |

|

Zimbraのウェブクライアントで使用可能なZimlet |

|

ネットワーク版のZimbraと一緒にインストールするZimletのZipファイル |

|

mailboxd の統計。csvファイルとして保存されます。 |

Zimbraウェブクライアント

ユーザーはZimbra機能を使用する際に、様々なウェブクライアントからログインすることができます。ウェブクライアントではメール、カレンダー、アドレス帳、タスク等の機能を利用できます。

| クライアントのタイプ | 説明 |

|---|---|

アドバンス ウェブクライアント |

Ajaxが動作可能で、ウェブコラボレーションの全機能を利用できます。高速なネットワーク回線および比較的新しいブラウザで快適に動作します。 |

標準 ウェブクライアント |

低速インターネット回線やメールボックスをHTMLベースで使用したいユーザーに向いています。 |

モバイル HTML クライアント |

標準 ウェブクライアント使用中にZimbraへのモバイルアクセスを行います。 |

Zimbraへのログイン時、ログイン画面で標準ウェブクライアントへ変更するメニューを使用しない限り、アドバンス ウェブクライアントが表示されます。ZWCは画面解像度が800x600であることを検知すると、自動で標準ウェブクライアントにリダイレクトします。ユーザーはこの場合もアドバンス ウェブクライアントを選択できますが、見やすい画面表示のための、標準ウェブクライアントを推奨するメッセージが表示されます。

ウェブサービスとデスクトップクライアント

Zimbra Collaborationへの接続は、ウェブブラウザやモバイルデバイスの他に、Exchangeウェブサービス (EWS) などのウェブサービスや、MAPIを使ったMicrosoft Outlook Zimbraコネクタのようなデスクトップクライアントからも可能です。以下をサポートします。

-

Exchange ウェブサービス (EWS) Mac端末でMicrosoft Outlookを利用する際の Zimbra Collaboration とExchangeサーバーとのクライアント通信を可能にします。EWSのクライアント通信を有効化する方法は、提供サービスの章を参照してください。EWSはライセンス対象のアドオン機能です。

-

Messaging Application Programming Interface (MAPI) Microsoft Outlook 2013/2010/2007/2003との同期が可能です。全てを委譲でき、オフラインアクセスも可能で、S/MIMEもサポートしています。Windows端末でMicrosoft Outlookを利用する際は、Zimbra Collaborationへの接続にOutlook用のZimbraコネクタを使用してください。MAPI (Microsoft Outlook)コネクタを有効化する方法は、提供サービスの章を参照してください。

-

サポート対象:全てのPOP3、IMAP4、CalDAVクライアント、CardDAVクライアント

オフラインモード

Zimbraのオフラインモードではネットワーク接続がない場合にも Zimbraウェブクライアント(ZWC)を使用してデータにアクセスすることができます。

例えば、サーバー接続がない場合やサーバー接続が切断された場合は、ZWCが自動的に“オフラインモード”へ切り替えます。サーバー接続が復元されると、自動で“オンラインモード”に切り替えます。

オフラインモードでは、通常のブラウザキャッシングを考慮したキャッシュ機能のあるHTML5を使用します。

セキュリティ対策

情報インフラを守るための最善策のひとつは、セキュリティ対策を複数組み合わせて使用し、システム全体のセキュリティを向上させることです。以下に記載したこうした対策は、防御用のメカニズムとしてZimbra Collaboration のプラットフォームに実装されています。

| セキュリティ関連のニュースや注意など、最新の情報や詳細は、 Zimbra Wiki の Security Center からご覧ください。 |

認証とアクセス管理

ユーザー認証管理を目的としてシステムに搭載した機能を下の表にまとめました。

| 機能 | 説明 |

|---|---|

ライフサイクル管理 |

Zimbra Collaborationのユーザー管理関連の登録・読込・更新・削除の全機能にLDAPディレクトリを使用します。 LDAP利用は任意ですが、Zimbra Collaboration専用の属性はすべて、従来のLDAPディレクトリにて格納・管理されます。 |

1要素認証 |

システムへのアクセスに必要とされる、ユーザーの登録済みユーザー名とパスワードのペアです。 この認証情報はソルト付ハッシュにてユーザー用ストアに登録されています。入力されたパスワードと比較して、承認 (一致) か不承認 (不一致) かを判断します。外部ディレクトリ (LDAPまたはActive Directory) を使用したい場合は、その外部LDAPディレクトリにログイン情報を格納することもできます。詳しくはZimbra LDAP サービスをご覧ください。 |

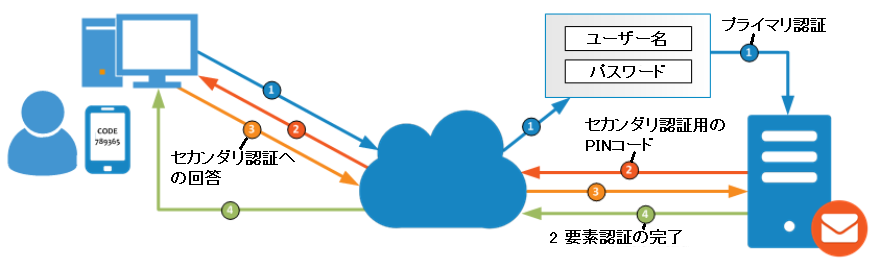

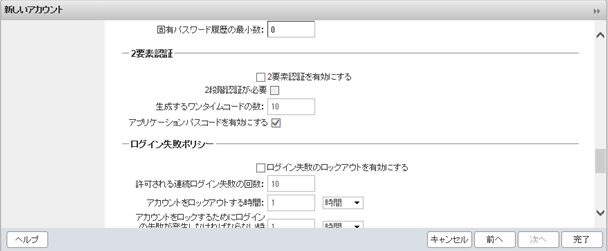

2要素認証 |

2層のセキュリティ認証です。管理コンソールから、ZCSと連携しているモバイル端末にパスコード生成を行う (Enabled) か行わないか (Disabled) を設定します。ユーザーまたはCOSアカウントに対して生成を行うを設定した場合は、クライアントサービスへの接続に、生成されたパスコードの使用が必要となります。詳しくは2要素認証について や2要素認証をご覧ください。 |

アクセス権認証 |

ユーザーカウントは、様々な属性や権限レベル、ルールによって、実行可能な機能や閲覧可能なデータについて定義されています。管理コンソールの管理者は、各業務をサポートする目的でグループの作成や、アクセス権限の割り当てができます。 |

情報セキュリティとプライバシー

データ保全を目的としてシステムに搭載した機能を下の表にまとめました。

| 主旨 | 説明 |

|---|---|

セキュリティ・統一性・プライバシーの管理 |

Zimbra Collaboration は (公的信用のある認証局 (CA) から与えられた) S/MIME 認証の使用ならびに、内部PKI (公開鍵基盤) 、ドメインキー認証メール (DKIM) 、DMARC (Domain-based Message Authentication) 、Amavisd-new (受信、送信用DMARCポリシーを管理するためにMTAで稼働している) の利用をサポートしています。 |

暗号化メソッド |

|

In-transit |

後述のプロトコルに加え、TLSを利用して、サービスとエンドポイントを安全につなぎます: SMTP, LMTP+STARTTLS, HTTPS, IMAPS/IMAP+STARTTLS, POP3S/POP3+STARTTLS |

At-rest |

エンドtoエンドの暗号であるS/MIMEを使用して、秘密鍵による復号が行われるまで、Zimbra Collaboration メッセージストアにあるデータは暗号化されています。 |

Anti-virus とAnti-spam |

従来のZimbra Collaboration 機能とサードパーティ製プラグイン (Amavisd-new, ClamAV, Spam Assassin) にて、マルウェアとスパムの対策を行っています。 |

システムログ

(SNMPトリガーで生成される) Zimbra Collaboration のシステムログを、データの登録に使用できます。例えばユーザーや管理者のアクティビティ、ログイン失敗、クエリ遅延、メールボックスでのアクティビティ、モバイルシンクアクティビティ、エラー関連のデータなどです。システムのセキュリティやコンプライアンスの要件に応じ、イベントやアラート、トラップを、ログ管理とイベント修正システムへ転送して、通知およびポリシーを一元化できます。

| 機能 | 説明 |

|---|---|

インシデント対応 |

管理者は、悪意のあるアクションや不慮の行動に対し、リモートでのデバイズワイピングやアカウント凍結を行うことができます。 |

アーカイブとディスカバリ |

この任意の機能により、管理者は、アーカイブメールボックスと現行メールボックスのアーカイブや保存ポリシーの適用対象とする特定のユーザーのメールメッセージを選択できます。 |

ライセンス

アカウントの作成にはZimbraライセンスが必要です。Zimbraのライセンスの購入、更新、変更時は、その最新のライセンス情報にてZimbraサーバーを更新します。

ライセンスの種類

Zimbra Collaboration のライセンス機能により管理者は、配備予定のライセンスを見た目に分かりやすく制御できます。なお、以下のライセンスされた機能の監視や管理は可能となっています。

| ライセンス上限 | 以下の上限を設定 |

|---|---|

アカウント上限 |

作成可能アカウント数と作成済みアカウント数が表示されます。 |

MAPIアカウント上限 |

Microsoft Outlook(ZCO)用Zimbraコネクタを使用できるアカウント数。 |

Exchange ウェブサービス(EWS) のアカウント上限 |

Exchangeサーバーへの接続にEWSを使用できるアカウント数。EWSはライセンス対象のアドオン機能です。 |

ハイファイなドキュメントプレビュー |

ハイファイなドキュメントプレビューを使用できるアカウント数。LibreOfficeをインストールする必要があります。 |

アーカイブ用アカウント上限 |

作成可能アーカイブ用アカウント数。アーカイブ機能をインストールする必要があります。 |

提供しているライセンスの種類

Zimbra Collaborationの試用版を無料で入手できます。本番環境にインストール後は、サブスクリプションまたはパーペチャルの購入が必要なります。

| ライセンスの種類 | 目的 |

|---|---|

試用版 |

無料。Zimbraのウェブサイト(https://www.zimbra.com) から入手できる試用版。最大50ユーザーの作成が可能。最大60日間有効。 |

試用延長版 |

無料。最大50ユーザーの作成が可能。期間延長可。Zimbra営業部より入手できます。sales@zimbra.com または1-972-407-0688までご連絡ください。 |

サブスクリプション |

有料。特定のZimbra Collaboration システムに適用可。購入したZimbraアカウント数、使用開始日および有効期限がライセンスファイル内に暗号化されています。 |

パーペチャル |

有料。サブスクリプションと同様、特定のZCSシステムシステムに適用可。購入したZimbraアカウント数、使用開始日および有効期限2099年12月31日がライセンスファイル内に暗号化されています。サポート契約を更新する場合、新しいパーペチャルライセンスは発行されませんが、システムにあるお客様のアカウントレコードはサポート終了日にて新たに更新されます。 |

アカウント種類でのライセンス影響

以下にZimbra Collaboration のアカウント種類とライセンスへの影響を説明します。

| ライセンスのアカウント種類 | 目的 |

|---|---|

システムアカウント |

システムアカウントはZimbra Collaborationで使用する特別なアカウントです。迷惑メール(スパムとハム)フィルターリング用アカウント、ウイルス付きメール隔離用アカウント、ドメインにGALを設定するGALsync用アカウントなどがあります。削除しないようにご注意ください!システムアカウントはライセンスのアカウント数には含まれません。 |

管理者アカウント |

管理者アカウントと管理権限委譲アカウント。ライセンスのアカウントとしてカウントされます。 |

ユーザーアカウント |

ユーザーアカウントはライセンスのアカウント上限数にカウントされます。アカウントを削除すると、この変更がライセンスのアカウント上限数に反映されます。 |

エイリアスアカウント |

非該当 |

配布リスト |

|

リソースアカウント |

ライセンスのアクティベーション

ネットワーク版の環境はすべて、ライセンスをアクティベーションする必要があります。新しい環境の場合はライセンス発行日から10日間のアクティベーション猶予期間があります。管理コンソールから実施可能です。

- 管理コンソール:

-

ホーム > 設定 > グローバル設定 > ライセンス にアクセスし、画面の右上 ギア アイコンの ライセンスのアクティベーション を選択します。

Zimbra Collaborationのアップグレード時は、ネットワーク版の機能を継続するためにただちにアクティベーションする必要があります。

ライセンスのアクティベーションについて

Zimbra Collaboration サーバーが外部インターネットへの接続があり、かつ、Zimbraライセンスサーバーに繋がる場合、ライセンスは自動でアクティベーションされます。ライセンスが自動でアクティベーションされない場合は、 手動でのライセンスのアクティベーションについてを参照してください。

手動でのライセンスのアクティベーションについて

Zimbraライセンスサーバーへ外部接続ができないシステムの場合、 Zimbraのサポートポータルを利用すると、マニュアル操作でライセンスをアクティベーションすることができます。Zimbraのホームページ(www.zimbra.com)へアクセスし、Support をクリックすると、Zimbraのテクニカルサポートページが表示されます。Zimbra Collaboration Suport をクリックすると、サポートポータルページが表示されます。メールアドレスとパスワードを入力してログインします。

サポートポータルにアクセスできない場合は、sales@zimbra.com までお問い合わせください。

ライセンスがインストールまたはアクティベートされていない場合

Zimbra Collaboration サーバーライセンスのインストールまたはアクティベーションに失敗した場合のZimbra Collaborationサーバーへの影響は次のとおりです。

| ライセンス状態 | 説明・影響 |

|---|---|

インストールされていない |

Zimbra Collaboration はシングルユーザーモードに切り替わり、全機能が1ユーザーの利用に制限されます。 |

無効 |

Zimbra Collaboration はシングルユーザーモードへと切り替わります。 |

アクティベートしていない |

ライセンスのアクティベーション猶予期間は10日間です。何かしらの理由によりライセンスがアクティベーションされない場合、 猶予期間後、Zimbra Collaboration はシングルユーザーモードへと切り替わります。 |

開始が未来日 |

Zimbra Collaboration はシングルユーザーモードです。 |

猶予期間中 |

ライセンス満了日が過ぎ、30日の更新猶予期間中です。ライセンス契約していた機能はまだすべて有効ですが、ライセンスの更新警告メッセージを管理者が確認する可能性があります。 |

満了 |

ライセンス満了日が過ぎ、30日の更新猶予期間も経過しています。 Zimbra Collaboration サーバーはオープンソース版の機能へと切り替わります。 |

ライセンスを入手する

ZimbraのホームページにあるDownloadsから無料の試用版ライセンスを入手できます。試用延長版ライセンスやサブスクリプション、パーペチャルの入手については、Zimbraの営業部 sales@zimbra.com までお問い合わせください。

購入したZimbra Collaboration システムにのみサブスクリプションやパーペチャルのインストールが可能です。お客様のZimbra Collaboration 環境にに必要なZimbraライセンスは1つです。このライセンスには作成可能なアカウント数の上限を設定します。

購入したアカウント数、使用中アカウント数、満了日などの現ライセンス情報は ホーム > 設定 > グローバル設定 > ライセンス から確認できます。

ライセンスを管理する

管理コンソールの グローバル設定 ページにある ライセンスを更新 ウィザードを使用して、新しいライセンスのアップロードとインストールができます。ライセンスのアクティベーション を使用すると、インストールされているライセンスがアクティベーションされます。

ホーム > 設定 > グローバル設定 > ライセンス から、現ライセンス情報を確認できます。ライセンスID、利用開始日、満了日、購入アカウント数および使用可能アカウント数が表示されます。

ライセンス情報

アカウントを作成するには、 Zimbra Collaboration のライセンスが必要です。ライセンスの購入、更新、変更時は、その最新のライセンス情報にてZimbraサーバーを更新する必要があります。管理コンソールのグローバル設定ページにある ライセンスを更新ウィザード から、新しいライセンスのアップロードとインストールができます。 ライセンスのアクティベーション を使用すると、インストールされているライセンスがアクティベーションされます。

ホーム > 設定 > グローバル設定 > ライセンス で遷移したライセンス情報ページには、ライセンスID、利用開始日、満了日、購入アカウント数および使用可能アカウント数が表示されます。

使用中のアカウント数が購入したアカウント数に達すると、アカウントの新規作成ができなくなります。作成可能なアカウント数を追加で購入するか、既存の(使用していない)アカウントを削除することで、アカウントの新規作成が可能となります。作成可能なアカウント数を追加で購入する場合は、Zimbraの営業部までご連絡ください。

Zimbraのネットワーク版の機能を中断せずに継続使用する場合、ライセンスの満了日より30日間前に更新する必要があります。なお、ライセンスが満了されるまでの30日間は管理コンソールにログインするとリマインド用通知メッセージが表示されます。

ライセンスの満期

Zimbra Collaboration のネットワーク版のライセンスが満了した場合、管理コンソールおよびすべてのユーザーのウェブクライアントにて、ライセンスが満了された警告メッセージが表示されます。ライセンスの満了から30日間の猶予期間が発生します。猶予期間内では警告メッセージが表示されますが、すべての機能は継続して使用できます。

猶予期間を過ぎるとオープンソース版の機能へ自動的に切り替わります。ライセンスの満了後は、以下の重要な機能が使用できなくなります。

-

バックアップと復元

-

Exchangeウェブサービス(EWS) — EWSは別売りのライセンス機能です

-

ハイファイなドキュメントプレビュー

-

Outlook用のZimbraコネクタ

-

S/MIME

ライセンス契約したユーザー数の上限に達した場合、アカウントの作成も削除もできなくなります。

ライセンスの更新予定がない場合は、Zimbra Collaborationの無料オープンソース版(FOSS)へアップグレードすることにより、アカウントの新規作成と既存アカウントの削除が可能となります。その場合、Zimbra Collaborationのネットワーク版と同じバージョンのFOSS版を選択してから、最新のFOSS版へ更新されることをお勧めします。

更新

使用中のアカウント数が購入したアカウント数に達すると、アカウントの新規作成ができなくなります。作成可能なアカウント数を追加で購入するか、既存の(使用していない)アカウントを削除することで、アカウントの新規作成が可能となります。作成可能なアカウント数を追加で購入する場合は、Zimbraの営業部までご連絡ください。

Zimbraのネットワーク版の機能を中断せずに継続使用する場合、ライセンスの満了日より30日間前に更新する必要があります。なお、ライセンスが満了されるまでの30日間は管理コンソールにログインするとリマインド用通知メッセージが表示されます。

ライセンスを更新する

Zimbraのライセンスの更新、変更時は、その最新のライセンス情報にて Zimbra Collaboration メールボックスサーバーを更新してください。管理コンソールから、あるいはコマンドラインでzmlicenseコマンドを使用することで、ライセンスの更新が可能です。

zmlicense- 管理コンソール:

-

ホーム > 設定 > グローバル設定 > ライセンス

ライセンスの更新

-

管理コンソールへ接続するパソコンにZimbraのライセンスを保存します。

-

管理コンソールにログイン後、 ホーム > 設定 > グローバル設定 > ライセンス に遷移し、画面の右上 ギア アイコンにある ライセンスを更新 をクリックします。 ライセンス インストール ウィザードが開きます。

-

保存したライセンスファイルをブラウザで選択し、次へ をクリックすると、ライセンスファイルがサーバーへアップロードされます。

-

インストール をクリックします。アップロードしたライセンスがサーバーにインストールされます。

-

ギア アイコンにある ライセンスのアクティベーション をクリックします。Zimbra Collaborationのアップグレード時は、ネットワーク版の機能を継続するためにただちにアクティベーションする必要があります。

ライセンスの情報が自動で更新されます。キャッシュされたアカウントライセンスの数は各メールボックスサーバーにて自動リフレッシュされます。

Zimbraのメールボックスサーバー

Zimbraのメールボックスサーバーは、メッセージ、連絡先、カレンダー、添付ファイルなど、メールボックスのすべてのコンテンツを管理するサーバーです。

Zimbraのメールボックスサーバーではバックアップとログファイルを専用のボリュームに保持します。各サーバーがアクセスできるのは、自身のサーバー内にあるストレージボリュームのみです。他のサーバーへの読み込み、書き込み、閲覧はできません。

メールボックスのサーバーについて

アカウントは1メールボックスサーバー内に設定され、各アカウントに紐づくメールボックスには、メッセージ、添付ファイル、カレンダー、連絡先、そのアカウントのコラボレーションファイルが入っています。

各Zimbraメールボックスサーバーには、そのサーバーに存在するメールボックス用に、メッセージストア、データストア、インデックスストアがスタンドアロンの状態で存在します。ここからは、各ストアとディレクトリの場所についての概要を説明します。

メッセージストア

メッセージ本文と添付ファイルを含めたメッセージの内容は全て、MIMEフォーマットにてメッセージストアに保存されます。

デフォルトでは、メッセージストアはメールボックスサーバー内 /opt/zimbra/store 配下に格納されます。各メールボックスは、その内部メールボックスIDにちなんだ固有のディレクトリを持っています。メールボックスIDは、システム全体ではなく個々のサーバー内でのみ、一意です。

受信者が複数であるメッセージの場合、メッセージ保存領域に格納されるのは1件です。UNIXシステム内のユーザーごとの固有メールボックスディレクトリには、この実ファイルへのハードリンクが格納されます。

Zimbra Collaboration がインストールされると、各メールボックスサーバーにインデックスボリュームとメッセージボリュームが1つずつ設定されます。メールボックスはそれぞれ、現在のインデックスボリューム内のディレクトリに固定で割り当てられます。新たに配信あるいは作成されたメッセージは、現在のメッセージボリュームに保存されます。

メールストレージ管理として階層型ストレージ管理(HSM)ポリシーを実装することで、比較的古いメッセージのストレージボリュームを設定できます。詳細は 設定を管理するを参照してください。

データストア

データストアとはSQLデータベースの1つで、内部メールボックスIDとユーザーアカウントとがリンク付けされているところです。スレッド、メッセージの保存先を示すポインター、タグなど、メッセージのメタデータはすべてファイルシステムに格納されます。SQLデータベースファイルは /opt/zimbra/db にあります。

各アカウント(メールボックス)は、1サーバーにしか入りません。そのサーバーに存在するメールボックスのデータを格納するデータストアがスタンドアロンの状態で存在します。

-

データストアは、メールボックスIDとユーザーのLDAPアカウントをマッピングします。Zimbra Collaboration データベース内の第一識別子はZCSメールボックスIDであり、ユーザー名やアカウント名ではありません。メールボックスIDはシングルメールボックスサーバー内では一意です。

-

ユーザーのタグ定義、フォルダ、連絡先、カレンダーの予定、タスク、ブリーフケースのフォルダ、フィルターのルールなどのメタデータは、データストアデータベースに格納されています。

-

メッセージの閲覧状況、関連タグなどのメッセージ関連情報は、データストアデータベースに格納されています。

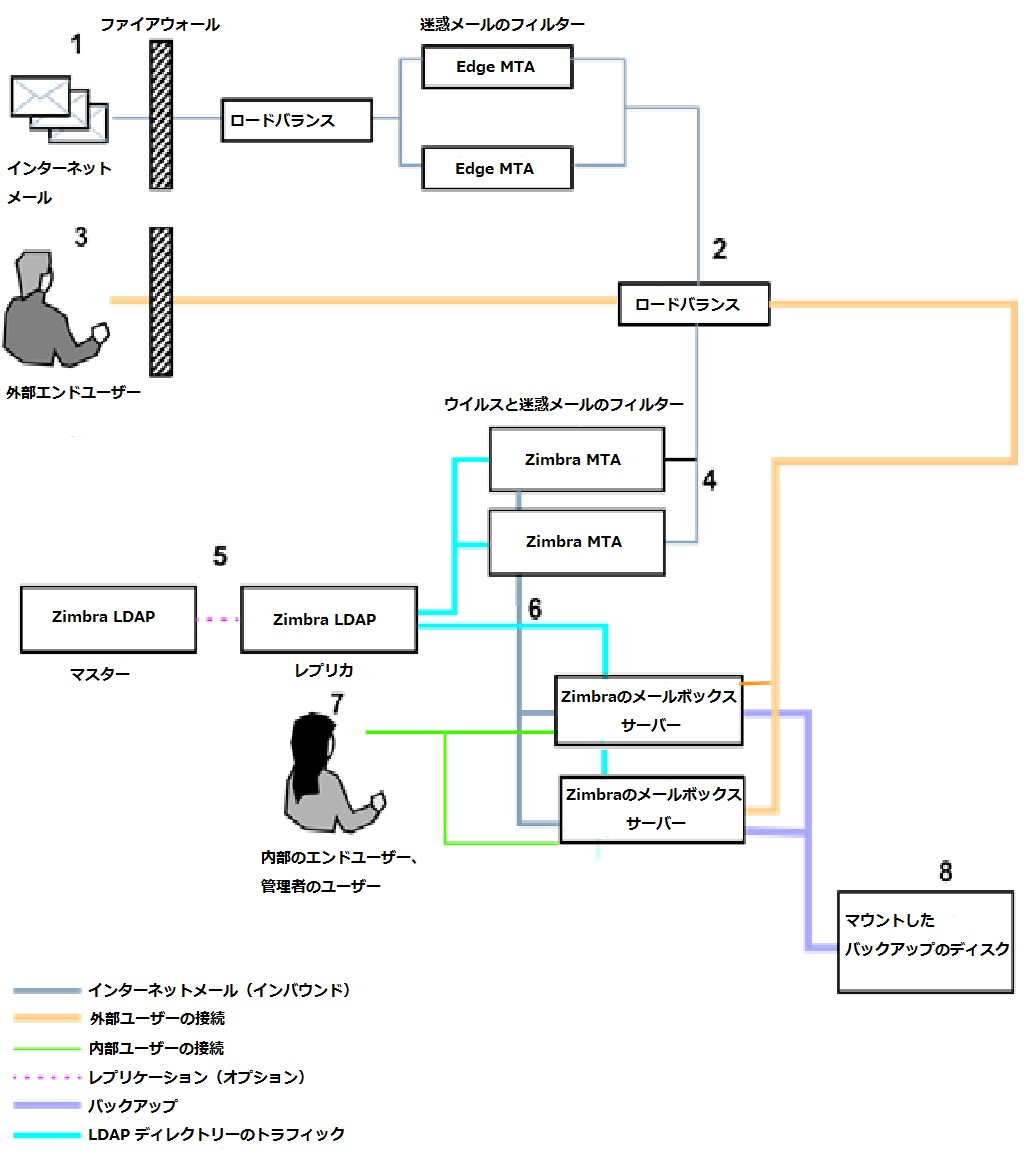

インデックスストア

インデックスや検索の技術は、Apache Luceneを用いて提供しています。メッセージを受信した際に、メッセージ内容と添付ファイルは自動でインデックスされます。インデックスファイルは各アカウントに紐づき、/opt/zimbra/index 配下に保存されます。

トークン化とインデックスのプロセスを管理者やユーザーが設定することはできません。

プロセスの説明

-

Zimbra のMTAは、受信したメッセージをそのアカウントのメールボックスが存在しているメールボックスサーバーにルートします。

-

そのメールボックスサーバーは、メッセージのヘッダーや本文、添付ファイル(PDFファイルやMicrosoft Wordドキュメントなど)を解析し、単語をトークン化します。

-

インデックスファイル作成のため、メールボックスサーバーは、トークン化した情報をLuceneへ渡します。

| トークン化とは単語単位でのインデックスです。電話番号、メールアドレス、ドメイン名などの代表的なパターンは、上の図のようにトークン化されます。 |

ウェブアプリケーションサーバー

Jettyウェブアプリケーションサーバーはどのストアサーバー上でもウェブアプリケーション(webapps)を実行し、単体または複数のウェブアプリケーションサービスを利用できるようにします。

メールストアサービス

メールストアサービスにより、メールボックス/アカウントのデータへのバックエンドアクセスが可能です。 メールストアのウェブアプリケーションには以下が含まれます。

-

メールストア(メールサーバー) =

/opt/zimbra/jetty/webapps/service -

Zimlets =

/opt/zimbra/jetty/webapps/zimlet

ユーザーインターフェースサービス

ユーザーインターフェースサービスでは、メールボックスのアカウントデータと管理コンソールへのフロントエンドユーザーインターフェースのアクセスを提供します。以下を含みます。

-

Zimbraウェブクライアント =

/opt/zimbra/jetty/webapps/zimbra -

Zimbra管理コンソール =

/opt/zimbra/jetty/webapps/zimbraAdmin -

Zimlet =

/opt/zimbra/jetty/webapps/zimlet

ウェブアプリケーションサーバースプリット

ウェブアプリケーションサーバースプリット機能により、メールストアのサービス(メールサーバー)とユーザーインターフェースのサービス(ウェブクライアントサーバー)を分けることも可能です。

例えば、html/cssページなどの固定UIコンテンツを提供する「zimbra, zimbraAdmin」というウェブアプリケーションをウェブクライアントサーバーで実行し、すべてのSOAPリクエストを処理する「service」というウェブアプリケーションをメールサーバーで実行します。この2つのサーバーはスプリットモードで動いています。

ウェブアプリケーションサーバースプリット機能には以下のメリットがあります。

-

ウェブクライアントとメールサーバーを分割することでカスタマイズのプロセスが簡単になり、メールサーバーを再起動せずに新しくカスタマイズしたUIや更新したUIを提供できるようになります。つまり、ダウンタイムが発生しません。

-

ZimbraウェブクライアントやZimbra管理コンソールをカスタマイズする場合、メールサーバーを停止させずに、ウェブクライアントサーバーをオフラインにしてカスタマイズやメンテナンスを行なうことができます。

-

ウェブクライアントは、メールボックスのアカウントとは全く関係がありません。つまり、どのウェブクライアントサーバーでも、アカウントのリクエストを処理できます。

ウェブアプリケーションサーバースプリットのインストールと設定方法

ウェブアプリケーションサーバースプリットのインストールと設定方法に関しては Zimbra Collaboration Multi-Server Installation Guide を参照してください。

メールボックスのサーバーをバックアップする

Zimbra Collaborationには、Zimbra Collaborationサーバーごとに設定可能なバックアップマネージャーがあり、バックアップと復元の両機能を実施できます。バックアッププロセスの実行のためにZimbra Collaborationサーバーを停止する必要はありません。バックアップマネージャーを使用してシングルユーザーのメールボックスを復元できます。1ユーザーのメールボックスが破損した時に、システム全体を復元する必要はありません。完全バックアップと増分バックアップは /opt/zimbra/backup に保存されます。詳細は バックアップと復元を参照してください。

Zimbraの各メールバックスサーバーは、最後の増分バックアップ以降にメッセージストアサーバーで処理された、現在のトランザクションとアーカイブのトランザクションの入ったRedoログを生成します。サーバー復元時、バックアップファイルを完全に復元し終わったら、アーカイブのRedoログと使用中の現在のRedoログに保存されているRedoログをすべてリプレイし、システムが落ちた地点まで戻します。

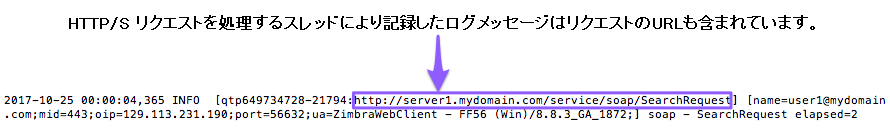

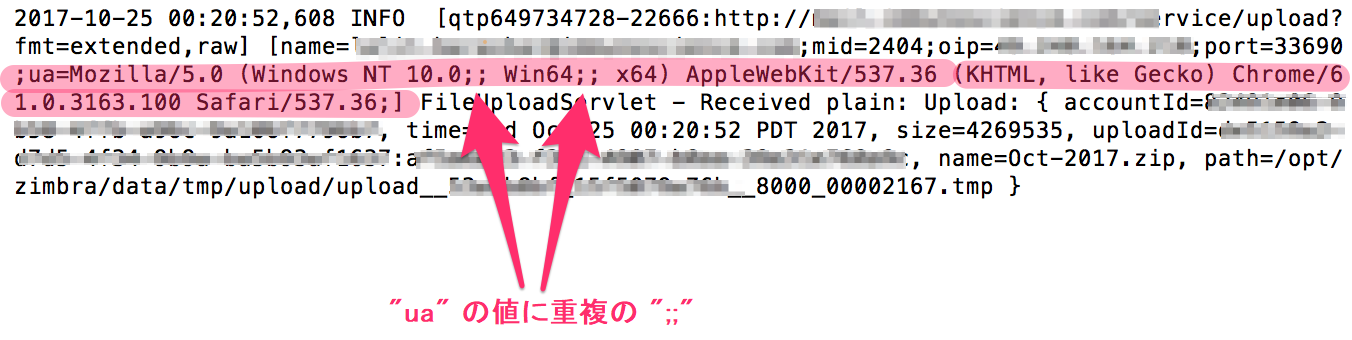

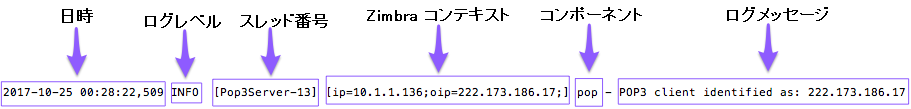

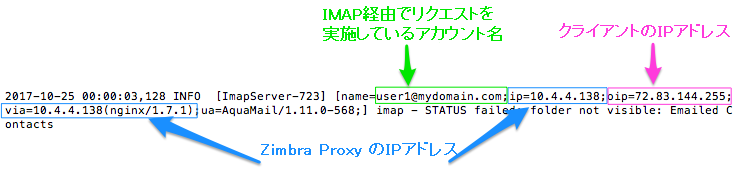

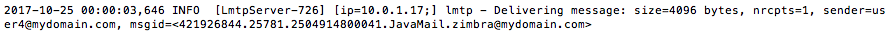

メールボックスのサーバーログ

Zimbra Collaboration のシステム環境は、1つまたは複数のメールボックスサーバーとサードパーティ製のコンポーネントで構成されています。いずれのコンポーネントからもログデータが出力される可能性はあります。ローカルのログは /opt/zimbra/log に保存されます。

Zimbra Collaborationログメッセージを選択すると、SNMPトラップが生成されます。SNMP監視ソフトウェアを用いれば、これをキャプチャできます。詳細については ZCS サーバーの監視を参照してください。

| システムログ、Redoログ、バックアップしたセッションを別々のディスクに保存することにより、ディスク破損時における復旧不可能なデータロスのリスクを最小限に留めるようにしてください。 |

IMAP

Zimbra Collaboration はデフォルトでインストールされる内部の IMAP サーバが含まれており、zimbra-mailboxd のプロセスの一部となっております。(Zimbra Mailbox Server)

一般的な IMAP 設定オプション

以下のグローバルとサーバ側の設定では IMAP サービスの管理やチューニングが可能となっております。

-

zimbraImapServerEnabled. TRUE に設定した場合、内部の IMAP サーバが有効化されます。FALSE に設定した場合、内部の IMAP サーバが無効化されます。デフォルトの設定は TRUE です。

-

zimbraImapSSLServerEnabled. TRUE に設定した場合、内部の IMAP SSL サーバが有効化されます。FALSE に設定した場合、内部の IMAP SSL サーバが無効化されます。デフォルトの設定は TRUE です。

-

zimbraImapBindAddress (サーバ側での設定のみ). 内部の IMAP サーバプロセスがリッスンするインターフェースのアドレスを指定します。値が空の場合、すべてのインターフェースへバインドします。

-

zimbraImapBindPort. 内部の IMAP サーバプロセスがリッスンするポート番号を指定します。デフォルトの値は 7143 です。

-

zimbraImapSSLBindAddress (サーバ側での設定のみ). 内部の IMAP SSL サーバプロセスがリッスンするインターフェースのアドレスを指定します。値が空の場合、すべてのインターフェースへバインドします。

-

zimbraImapSSLBindPort. 内部の IMAP SSL サーバプロセスがリッスンするポート番号を指定します。デフォルトの値は 7993 です。

-

zimbraImapNumThreads. IMAP ハンドラのスレッドプールに使用可能なスレッド数を指定します。デフォルトでは Zimbra Collaboration が IMAP NIO を使用しておりますので、各 IMAP ハンドラスレッドが複数のコネクションを処理できます。デフォルト値の 200 では最大 10,000 アクティブ IMAP クライアントを同時に処理できます。

-

zimbraImapCleartextLoginEnabled. 非 SSL/TLS コネクションで cleartext のログインを許可するかどうかを指定します。デフォルトの設定は FALSE です。

-

zimbraImapProxyBindPort. IMAP プロキシサーバがリッスンするポート番号を指定します。デフォルト設定は 143 です。詳細については Zimbra Proxy Components をご参照ください。

-

zimbraImapSSLProxyBindPort. IMAP SSL プロキシサーバがリッスンするポート番号を指定します。デフォルト設定は 993 です。詳細については Zimbra Proxy Components をご参照ください。

-

zimbraImapMaxRequestSize. 実際のデータを除いた IMAP リクエストの最大サイズをバイト数で指定します。注意: この設定は IMAP LOGIN リクエストには適用されません。IMAP LOGIN のリクエストは IMAP プロキシ (Zimbra Proxy Components) で処理しており、最大 256 文字に制限しております。

-

zimbraImapInactiveSessionCacheMaxDiskSize. 削除する非アクティブの IMAP キャッシュの最大ディスクサイズをバイト数で指定します。デフォルトの設定は 10GB です。Ehcache の内部仕様により、実際に使用するディスクサイズが上限を大きく超えてしまいますので、この上限は完全な上限ではありません。

-

zimbraImapInactiveSessionEhcacheSize. 削除する非アクティブの IMAP キャッシュの最大ヒープサイズをバイト数で指定します。デフォルトの設定は 1MB です。Ehcache の内部仕様により、実際に使用するディスクサイズが上限を大きく超えてしまいますので、この上限は完全な上限ではありません。

-

zimbraImapActiveSessionEhcacheMaxDiskSize. アクティブな IMAP キャッシュに使用できる最大ディスクサイズをバイト数で指定します。デフォルトの設定は 100GB です。Ehcache の内部仕様により、実際に使用するディスクサイズが上限を大きく超えてしまいますので、この上限は完全な上限ではありません。

Zimbra LDAP サービス

LDAPディレクトリサービスは、Zimbraサービスの利用が許されているユーザー情報およびデバイスが集積したレポジトリを提供します。Zimbra LDAPデータに使用される集積レポジトリには、OpenLDAPのディレクトリサーバーを使用しています。

| Zimbra Collaboration はMicrosoft Active Directoryサーバーとの統合もサポートしています。特殊なディレクトリを実装する場合の詳細は、サポートまで連絡してください。 |

LDAPサーバーは、ZCS のインストール時にインストールされます。個々のサーバーが、処理パラメーターを特定する属性の入ったLDAPエントリを保持しています。また、各属性が特定されていないサーバーには、グローバル設定オブジェクトによりデフォルトが設定されます。

LDAP属性のサブセットはZimbraの管理コンソールやzmprovのコマンドラインで設定可能です。

LDAPのトラフィックの流れ

LDAPディレクトリのトラフィック図は、Zimbra LDAPのディレクトリサーバーと他のZimbra Collaborationサーバー間のネットワークトラフィックを示しています。 ZimbraのMTAとZimbra Collaborationのメールボックスサーバーは、ディレクトリサーバーにあるLDAPデータベースに対して読み込みと書き込みを行います。

Zimbraのクライアントは、LDAPへ接続するZimbraサーバー経由で接続します。

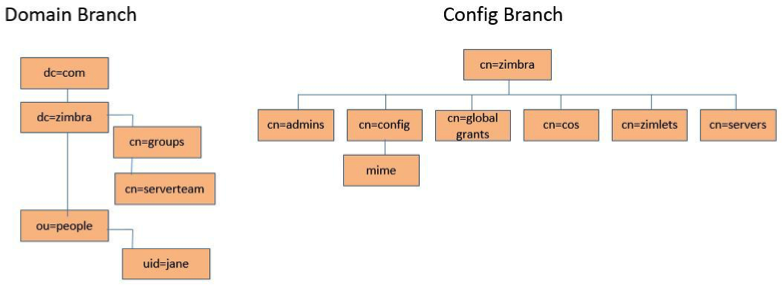

LDAP のディレクトリ階層

LDAPのディレクトリ階層はツリー状で、メールブランチと設定ブランチの2種類に分かれています。メールブランチはドメインで構成されています。ドメインに属するエントリ、例えばアカウント、グループ、エイリアスなどは、ディレクトリ内ではドメインDN配下に登録されます。設定ブランチにはドメインの一部ではない管理システムエントリが含まれています。設定ブランチのエントリには、システム管理のアカウント、グローバル設定、グローバル権限、COS、サーバー、MIMEタイプ、Zimletなどがあります。

Zimbra LDAP階層図です。各エントリ(オブジェクト)タイプには特定の関連オブジェクトクラスがあります。

LDAPディレクトリのエントリは、属性の集合でできており、グローバルで一意の名前(dn)を持っています。エントリに使用する属性は、そのエントリに関わるオブジェクトクラスによって決まります。オブジェクトクラス属性の値によって、そのエントリが従うべきスキーマルールが決まります。

エントリの種類を決めるオブジェクトクラスを構造のオブジェクトクラスと言い、変更ができません。それ以外のオブジェクトクラスを予備のオブジェクトクラスと言い、エントリの追加や削除が可能です。

LDAPで使用する予備のオブジェクトクラスは、既存のオブジェクトクラスを組み合わせることができます。例えば、 構造のオブジェクトクラス inetOrgPerson と予備のオブジェクトクラス zimbraAccount を持つエントリは、アカウントになります。 構造のオブジェクトクラス zimbraServer を持つエントリは、Zimbraシステム内の1つまたは複数のZimbraパッケージがインストールされているサーバーになります。

Zimbra Collaboration LDAPのスキーマ

各LDAP実装の中心には、スキーマを使用して構成したデータベースがあります。

ZimbraのLDAPスキーマは、OpenLDAPソフトウェアに含まれている一般的なスキーマを継承しています。既存のディレクトリ環境と共存するように設計されています。

Zimbra Collaboration

専用に作成した属性とオブジェクトクラスはすべて “zimbra”で始まります。例えばオブジェクトクラス zimbraAccount や

属性 zimbraAttachmentsBlocked などです。

OpenLDAP実装には、以下のスキーマファイルが含まれています。

-

core.schema

-

cosine.schema

-

inetorgperson.schema

-

zimbra.schema

-

amavisd.schema

-

dyngroup.schema

-

nis.schema

| Zimbraのスキーマを変更することはできません。 |

Zimbra Collaboration のオブジェクト

| オブジェクト | 詳細 | オブジェクトのクラス | ||

|---|---|---|---|---|

アカウント |

Zimbraのメールボックスサーバーにある、ログイン可能なアカウントのことです。アカウントエントリはユーザーアカウントもしくは管理者アカウントです。オブジェクトクラス名は zimbraAccount です。このオブジェクトクラスは zimbraMailRecipient のオブジェクトクラスを継承します。

全てのアカウントには次のプロパティがあります。 |

zimbraAccount |

||

提供サービス (COS) |

アカウントが持つデフォルト属性。使用できる機能、使用できない機能が定義されています。COSにより、機能やデフォルトのプリファレンス設定、メールボックス割り当て容量、メッセージの保持期限、パスワード制限、添付ファイルブロック設定、新規アカウントの作成用のサーバープールを制御します。 |

zimbraCOS |

||

ドメイン |

example.com や example.org のような、電子メールを使用可能にさせるドメインのことです。ドメインに属するユーザーへメッセージが配信されるよりも前に、ドメインが存在している必要があります。 |

zimbraDomain |

||

配布リスト |

メーリングリストとも言います。リストのアドレスへ1通、メールを送信すると、リストのメンバー全員へメッセージが届きます。 |

zimbraDistributionList |

||

ダイナミックグループ |

配布リストと類似しています。差異は、ダイナミックグループのメンバーはLDAP検索によって動的に計算されるという点です。LDAP検索フィルターはダイナミックグループエントリの属性内に定義されています。

|

zimbraGroup |

||

サーバー |

Zimbraシステム内の1つまたは複数のZimbraパッケージがインストールされているサーバーのことです。属性は、サーバーの設定情報で、サーバーで実行中のサービスを示したりします。 |

zimbraServer |

||

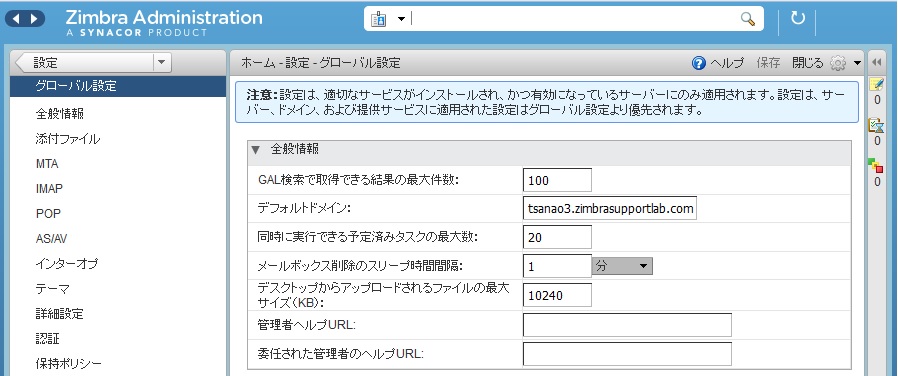

グローバル設定 |

サーバーやドメインというオブジェクト用のデフォルト値を指定します。他のオブジェクト用の属性が設定されていない場合、その属性の値はグローバル設定から継承されます。グローバル設定値は必要なものなので、Zimbraコアパッケージの一環として、インストール中に設定されます。これがシステムのデフォルト設定の値になります。 |

zimbraGlobalConfig |

||

エイリアス |

アカウント、配布リスト、またはダイナミックグループのエイリアスのことです。 zimbraAliasTarget 属性はこのエイリアスエントリのターゲットエントリを指します。 |

zimbraAlias |

||

Zimlet |

Zimbra内にインストール・設定されているZimletを定義します。 |

zimbraZimletEntry |

||

カレンダーのリソース |

会議で指定することのできる機器や会議室のようなカレンダーリソースを定義します。カレンダーリソースとは、 zimbraCalendarResource オブジェクトクラスにさらに追加の属性を持つアカウントです。 |

zimbraCalendarResource |

||

Identity |

ユーザーのペルソナのことです。ペルソナには、ユーザーの識別情報、例えば、表示名、送信メールに使用する署名エントリのリンクが入っています。ユーザーは複数のペルソナを作成できます。IdentityエントリはDITにあるユーザーのLDAPエントリの直下に作成されます。 |

zimbraIdentity |

||

データソース |

ユーザーの外部メールソースを指します。データソースの例としては、POP3やIMAPがあります。データソースにはPOP3/IMAPのサーバー名、ポート、ユーザーの外部メールアカウントのパスワードが保存してあります。データソースには、表示名や外部アカウントの代わりに送信されるアウトバウンドメールに使用する署名へのリンクなどを含むペルソナ情報も格納されます。データソースのエントリはDIT内のユーザーのLDAPエントリの下に作成されます。 |

zimbraDataSource |

||

署名 |

ユーザーの署名を指します。ユーザーは複数の署名を作成することができます。署名のエントリはDIT内のユーザーのLDAPエントリの下に作成されます。 |

zimbraSignature |

アカウントの認証について

内外のLDAPおよび外部Active Directoryが、サポート対象の認証のメカニズムです。認証方式はドメインごとに設定します。 zimbraAuthMech 属性が設定されていない場合、デフォルトでは内部認証を使用します。

内部認証方式はOpenLDAPサーバーで動いているZimbraスキーマを使用します。

zimbraAuthFallbackToLocal 属性を有効にしていると、外部認証が失敗した場合にローカル認証へフォールバックできます。デフォルトはFALSEです。

内部認証のメカニズム

内部認証方式はOpenLDAPサーバーで動いているZimbraスキーマを使用します。OpenLDAPに格納されているアカウントの場合、ユーザーパスワードのsalted-SHA1 (SSHA)ダイジェストが属性 userPassword に格納されます。ログイン時に入力したパスワードはSSHAダイジェストに演算された後、格納されている値と比較されます。

外部LDAPと外部Active Directoryの認証メカニズム

メール環境が、Zimbra以外のLDAPサーバーやMicrosoft Active Directoryを認証用に使用していて、Zimbra LDAPサーバーをZimbra Collaboration 関連のトランザクション用に使用している場合は、外部LDAPと外部Active Directoryの認証を利用することができます。ただし、OpenLDAPと外部LDAPサーバーの両方にユーザーが存在していなければなりません。

外部認証方法では、入力されたユーザー名とパスワードを使用して、指定のLDAP認証サーバーへのバインドを試行します。バインドが成功した場合は、接続は終了し、パスワードが認証されたことになります。

属性 zimbraAuthLdapURL と zimbraAuthLdapBindDn が外部認証には必要です。

-

zimbraAuthLdapURL属性のldap://ldapserver:port/は、外部ディレクトリサーバのIPアドレスまたはホスト名と、portでポート番号を表します。ポート番号の代わりに正式なホスト名を使用することもできます。例

ldap://server1:3268 ldap://exch1.acme.com

SSL接続の場合、

ldap:の代わりにldaps:を使用します。サーバーが使用するSSL証明書は信頼済みの証明書として設定する必要があります。 -

属性

zimbraAuthLdapBindDnには外部ディレクトリサーバーへバインドする際に使用するDNを指定します。認証のプロセスの始まりでは、ユーザー名は user@example.com の形式です。

外部ディレクトリ内では、ユーザー名を有効なLDAPバインド

DN(Distinguished Name:識別名)へ変換する必要がある場合があります。Active Directoryの場合、バインドのDNは別のドメインの可能性もあります。

カスタム認証

所有しているユーザーデータベースに外部認証を統合させるカスタム認証を実装できます。認証リクエストがくると、Zimbraはドメインに指定された認証メカニズムをチェックします。この認証メカニズムがカスタムに設定されている場合、Zimbraは登録されているカスタム認証ハンドラを実行して、そのユーザーを認証します。

カスタム認証のセットアップには、ドメインをカスタム認証に設定し、カスタム認証ハンドラを登録してください。

ドメインをカスタム認証に設定

ドメインをカスタム認証にするには、ドメインの属性 zimbraAuthMech に custom:{登録したカスタム認証ハンドラ名} を設定します。

下の例では、sampleの名の下に、カスタム認証が登録されています。

zmprov modifydomain {domain|id} zimbraAuthMech custom:sampleカスタム認証ハンドラを登録する

カスタム認証ハンドラを登録するには下記を実行し、

ZimbraCustomAuth.register( handlerName, handler )拡張のinitメソッドに追加します。

-

クラス: com.zimbra.cs.account.ldap.ZimbraCustomAuth

-

メソッド:

public synchronized static void register (String handlerName, ZimbraCustomAuth handler)属性の説明:

-

handlerName の名の下に、このカスタム認証ハンドラがZimbraの認証インフラへ登録されます。この名前はドメインのzimbraAuthMech属性にも設定します。

-

handler というオブジェクト上で、認証方法は、このカスタム認証ハンドラの場合に実行されます。オブジェクトは

ZimbraCustomAuth(またはサブクラス)のインスタンスである必要があります。

-

public class SampleExtensionCustomAuth implements ZimbraExtension {

public void init() throws ServiceException {

/*

* Zimbra の認証インフラへ登録。

* custom:sample はドメインの属性zimbraAuthMech に設定してください。

* */

ZimbraCustomAuth.register("sample", new SampleCustomAuth());

}

...

}カスタムの認証方法について

認証リクエストがくると、指定されたドメインがカスタム認証に設定されている場合、認証用フレームワークは

ZimbraCustomAuth.register() のhandlerパラメーターとして渡されたインスタンス ZimbraCustomAuth 上で認証方法を実行します。

認証すべき最初のもの(プリンシパル)用のアカウントオブジェクトとユーザーが入力したクリアテキストのパスワードは

ZimbraCustomAuth.authenticate() へ渡されます。

アカウントのオブジェクトからすべてのアカウント属性を取得できます。

Kerberos5 の認証方法

Kerberos5 の認証メカニズムでは、外部のKerberosサーバーに対して、ユーザー認証します。

-

kerberos5を、このドメインの属性zimbraAuthMechとして設定します。 -

Kerberosデータベース内でこのドメインのユーザーが作成されている

Kerberos5 Realmを、このドメインの属性zimbraAuthKerberos5Realmとして設定します。 ユーザーがパスワードを使用してログインしたときに、そのドメインの属性zimbraAuthMechがkerberos5に設定されていたら、サーバーは{メールアドレスのローカル部分}@{zimbraAuthKerberos5Realmの値}でKerberos5プリンシパルを構成させたものをkerberos5サーバーへの認証に使います。

個人のアカウント向けにKerberos5を指定するには、アカウントの zimbraForeignPrincipal を kerberos5:{kerberos5-principal} として設定します。

例: kerberos5:user1@MYREALM.COM.

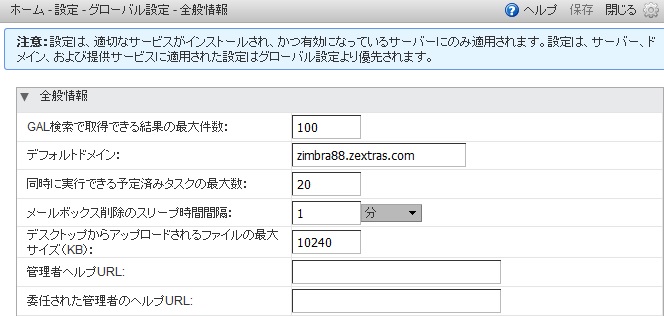

グローバルアドレスリスト(GAL)について

グローバルアドレスリスト(GAL)はユーザーの社内ディレクトリで、通常、組織内で有効で、メールシステム内の全ユーザーが利用することができます。Zimbra Collaborationでは社内のユーザーアドレスを検索する際に、この社内ディレクトリを使用します。

Zimbra Collaborationのドメインごとに、GALを下記の利用に設定できます。

-

外部のLDAPサーバー

-

Zimbra Collaborationの内部LDAPサーバー

-

GAL検索の外部LDAPサーバーおよびZimbra Collaboration LDAP

Zimbra CollaborationのウェブクライアントはGALを検索できます。ユーザーが名前を検索すると、名前がLDAPの検索フィルターへと変換されます。下記例の %s はユーザーが検索中の名前です。

(|(cn = %s*)(sn=%s*)(gn=%s*)(mail=%s*))

(zimbraMailDeliveryAddress = %s*)

(zimbraMailAlias=%s*)

(zimbraMailAddress = %s*)Zimbra Collaboration上でのGAL 属性

以下の ZCSの連絡先属性へマップされたLDAP属性 の表は、一般的なGALの検索属性とZimbra Collaborationの連絡先情報をマッピングしています。

LDAP属性はGALエントリ項目にマッピングされます。例えば、LDAP属性 displayName と cn は、GALのエントリ項目 fullName へマップできます。このマッピングは zimbraGaILdapAttrMap 属性に設定されています。

| デフォルトのLDAP属性 | Zimbra Collaboration の連絡先属性 | 説明 |

|---|---|---|

co |

workCountry |

会社の国 |

company |

Company |

会社名 |

givenName/gn |

firstName |

姓 |

sn |

lastName |

名 |

cn |

fullName |

フルネーム |

initials |

initials |

名前のイニシャル |

l |

workCity |

会社の市 |

street, streetaddress |

workStreet |

会社の住所 |

postalCode |

workPostalCode |

会社の郵便番号 |

telephoneNumber |

workPhone |

会社の電話番号 |

mobile |

mobile |

携帯番号 |

pager |

pager |

ポケベルの番号 |

facisimileTelephoneNumber |

faxNumber |

ファックスの番号 |

st |

workState |

会社の州 |

title |

jobTitle |

職種 |

メールアドレス |

||

thumbnailPhoto |

サムネイルの画像 |

objectClass |

Zimbra Collaboration GAL の検索条件

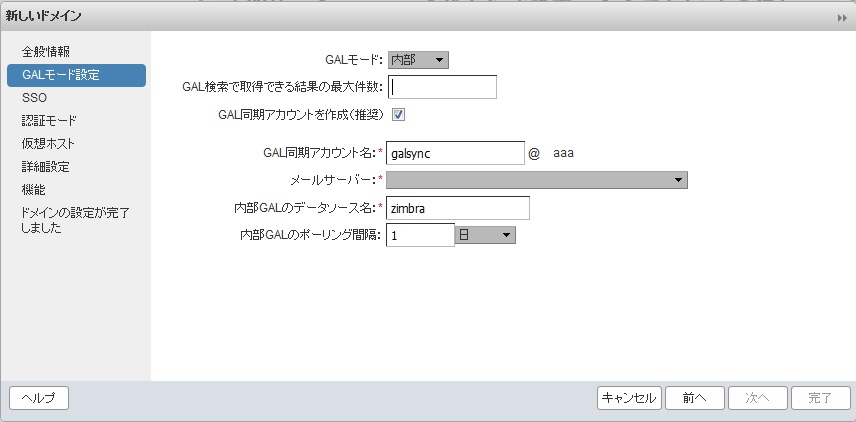

GALは各ドメイン単位で設定します。属性を設定する場合、管理コンソールのGAL設定ウィザードを使用できます。

属性を変更する方法

GAL属性への追加、変更、削除はZimbraの管理コンソールから、または zmprov コマンドで実施します。

ユーザーがZimbraのウェブクライアントのオプションやプリフレンスを変更すると、アカウント関連属性も変更されます。

LDAPのキャッシュをフラッシュする

ZimbraLDAPサーバーで以下のタイプのエンティティを変更した場合、変更の反映にLDAPキャッシュのフラッシュが必要となる場合があります。

-

テーマ

-

地域

-

アカウント

-

グループ

-

COS

-

ドメイン

-

グローバル設定

-

サーバー

-

Zimletの設定

テーマや地域のキャッシュをフラッシュする

ZCS のテーマ(スキン)のプロパティファイルや地域のリソースファイルを追加したり変更したりする場合、新しい内容の反映のために、キャッシュをフラッシュする必要があります。

zmprov flushCache skinzmprov flushCache localeアカウント、グループ、COS、ドメインおよびサーバーをフラッシュする

アカウントやCOS、グループ、ドメイン、サーバーの属性を変更した場合、変更を行ったサーバーには直ちに変更が反映されます。他のサーバーの場合、属性がキャッシュされていると、一定期間経過した後に自動でLDAP情報が更新されます。

ZCS でのデフォルト設定ではサーバーの定期アップデートは15分ごとです。キャッシュする期間はローカル設定キーで設定します。

zmlocalconfig ldap_cache_<object>_maxagezmprov flushCache {account|cos|domain|group|server|...} [name|id]...タイプに沿ったIDや名称を指定しない場合、キャッシュにある、そのタイプの全エントリがフラッシュされ、キャッシュは更新されます。

| サーバー属性によっては、キャッシュをフラッシュしたあとでも、再起動が必要なものもあります。例えば、バインドポートやプロセススレッド数などです。 |

グローバル設定をフラッシュする

グローバル設定属性を変更した場合、変更を行ったサーバーには直ちに変更が反映されます。他のメールボックスサーバーの場合、キャッシュをフラッシュするかサーバーを再起動しなければ変更は反映されません。グローバル設定属性のLDAPエントリに有効期間はありません。

グローバル設定属性のなかには、サーバーが再起動したときにだけ読み込まれるものもあります。こうした属性への変更は、キャッシュをフラッシュしたとしてもサーバーが再起動されるまでは有効になりません。グローバル設定や、グローバル設定を継承したサーバー設定のなかにも、サーバー起動時のみに読み込まれるものがあります。例えば、ポートやプロセススレッド数です。こうした属性の変更により、サーバー再起動が必要となります。

全てのサーバーにおいて、グローバル設定の変更をフラッシュする場合

-

ローカルサーバーの設定を変更します。

zmprov mcf zimbraImapClearTextLoginEnabled TRUEローカル設定キーである

zimbra_zmprov_default_soap_serverとzimbra_admin_service_portにより判別されるサーバー経由でこの変更を実行します。 -

その他全サーバーのグローバル設定のキャッシュをフラッシュするには、各サーバーで

zmprov flushCacheを実行する必要があります(またはzmprov flushCache -aを使用します)。例:

zmprov -s server2 flushCache config zmprov -s server3 flushCache config -

サーバー再起動が必要かどうかを確認します。

zmprov desc -a <attributename>再起動が必要な場合、

requiresRestartが返されます。

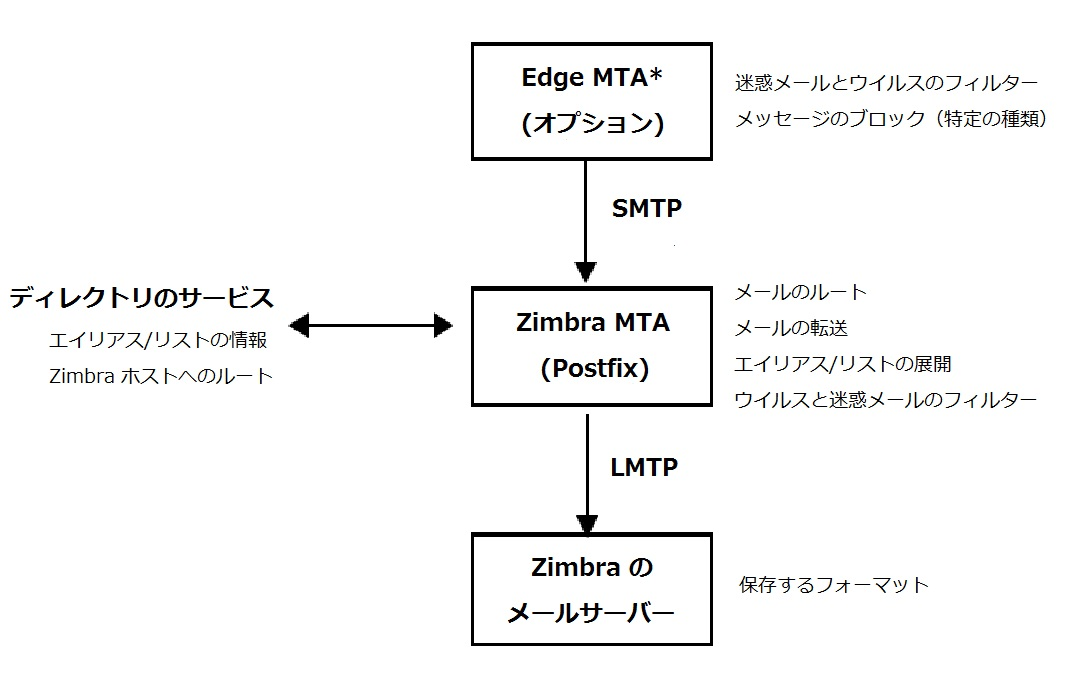

Zimbraのメール送信エージェント

ZimbraのMTA (Mail Transfer Agent: メール送信エージェント) は、SMTP経由でメールを受信し、ローカルメールの配信プロトコル (LMTP) を利用して、各メッセージを適当なZimbraメールボックスにルートします。

| MTAパラメーターの設定は、管理コンソールとCLIの両方で実施可能ですが、CLIのほうが確実な結果を得られます。 |

Zimbra MTAサーバーには、以下のプログラムが備わっています。

| MTA サーバプログラム | 目的/説明 |

|---|---|

Postfix MTA |

メールのルートとリレー、添付ファイルのブロック。 |

Clam Anti-Virus |

メールのメッセージ本文や添付ファイルのウイルススキャン。 |

Spam Assassin |

迷惑メール (スパム) メッセージを判別。 |

Amavisd-New |

PostfixとClamAV/SpamAssassin間のインターフェース。 |

Zimbra Milter Server |

配布リストへ送信可能なアドレスを制限、配布リストからの送信メッセージに Reply-to や X-Zimbra-DL のヘッダーを追加。 |

Zimbra policy server |

バックスキャター迷惑メールからのエイリアスドメインの保護を支援。 |

Cluebringer |

レート制限のようなアクションの強制実行に使用するポリシーdaemon/cbpolicyd。詳細は次を参照してください。 https://wiki.zimbra.com/wiki/Postfix_Policyd |

Opendkim |

送信メールへ署名するように設定されている場合に署名。詳細は次を参照してください。 https://wiki.zimbra.com/wiki/Configuring_for_DKIM_Signing |

Zimbra Collaborationの設定では、メールの転送と配信は別物です。PostfixはMTA (転送の役割) として、Zimbraのメールサーバーはメール配信エージェント (MDA:配信の役割) として機能します。

MTAの設定はLDAPに格納されます。zmconfigd処理がLDAPのディレクトリを2分ごとにポーリングし、変更点をPostfixの設定ファイルに反映します。

メール受信のルートの概要

Zimbraメールボックスサーバーは、Zimbra MTAサーバーからメッセージを受け取り、事前に作成されている全フィルターに、そのメッセージを通します。

MTAサーバーはSMTPからメールを受け取ると、LMTPを使用して各メッセージを適当なメールボックスサーバーにルートします。メッセージが届くと、全ての要素を検索できるように、その内容をインデックスします。

Zimbra のMTA 配置

メールのルートやリレー、添付ファイルの管理のため、ZCSにはプリコンパイルしたPostfixが備わっています。PostfixはSMTP経由でインバウンドのメッセージを受け取ると、ウイルス対策と迷惑メール対策のフィルターリングを行い、LMTP経由でメッセージをZCSサーバーに渡します。

Postfixには、アウトバウンドメッセージを転送する役割もあります。Zimbraは、Zimbraウェブクライアントで作成したメッセージをPostfix経由で送信します。同一サーバーにいる他のユーザーへ送信するメッセージも同様です。

| Edge MTAは、メールのあらゆるEdgeセキュリティソリューションになり得ます。既に、 機能ソリューション、例えばフィルターリングなどは、配置済みかもしれません。フィルターリングの中にはEdge MTAとZimbra MTA間で重複するものもあります。 |

Postfix の設定ファイル

ZimbraのPostfixファイル — main.cf と master.cf — はZCS で使用できるように修正してあります。

-

main.cf — LDAPテーブルを追加しています。Zimbra MTAの

zmconfigdがZimbra LDAPからデータを取得し、Postfixの設定ファイルを変更します。 -

master.cf — Amavisd-Newを使えるように変更しています。

| Postfix設定ファイルを編集してもアップグレード時に自動で上書きされてしまうため、正確に文書化しておく必要があります。可能であれば、Zimbraの定義済みパラメーターを使用して、必要となる設定内容の変更を実装してみてください。 |

SMTP 認証について

SMTP認証では、許可されたメール送信元だけが外部ネットワークからZimbra MTAへメッセージ送信することができます。SMTPクライアントのメッセージ送信時はユーザーIDとパスワードがMTAへ送信されます。

MTAは、そのLDAPアカウントに関する認証情報をチェックして、そのユーザーがメール配信を許可されているかどうかを確認できます。

| ユーザー認証はZimbra LDAPのディレクトリサーバーから、あるいは実装されている場合はMicrosoft Active Directoryのサーバーから、実行されます。 |

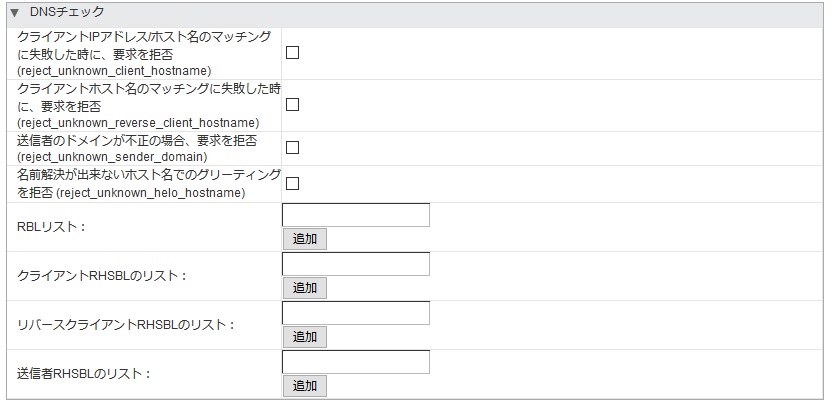

SMTPの制限

外部のSMTPクライアントが標準ではないアクションや許可されていない行動をした場合にPostfixがそのメッセージを受け付けないように設定することができます。制限を設けることで、迷惑メール送信者に対処します。デフォルトでは完全修飾ドメイン名で接続しないクライアントが制限されます。DNSベースの制限も可能です。

| 制限の影響を理解してから設定するようにしてください。精度なメールシステムを使用していない人からのメッセージを受け入れるために、チェック機能を妥協しなければならない状況もあります。 |

外部サーバー宛のメッセージを別サーバーへ送信する

外部サーバー宛のメッセージを別のSMTPサーバーへ送信するようにPostfixを設定できます。通常、リレーやスマートホストなどと言われます。

よくあるリレーホストのユースケースは、全メールを特定のホストからリレーさせる必要のあるISPの場合や、フィルターリング用SMTPプロキシサーバーがある場合です。

リレーホストの設定を、ウェブメールのMTA設定と混合させないでください。リレーホストとは、Postfixが外部サーバー宛のメールをリレーするためのMTAです。ウェブメールのMTAは、作成したメッセージのためにZimbraサーバーが使用するものであり、 MTAパッケージのPostfixサーバー用ロケーションにあります。

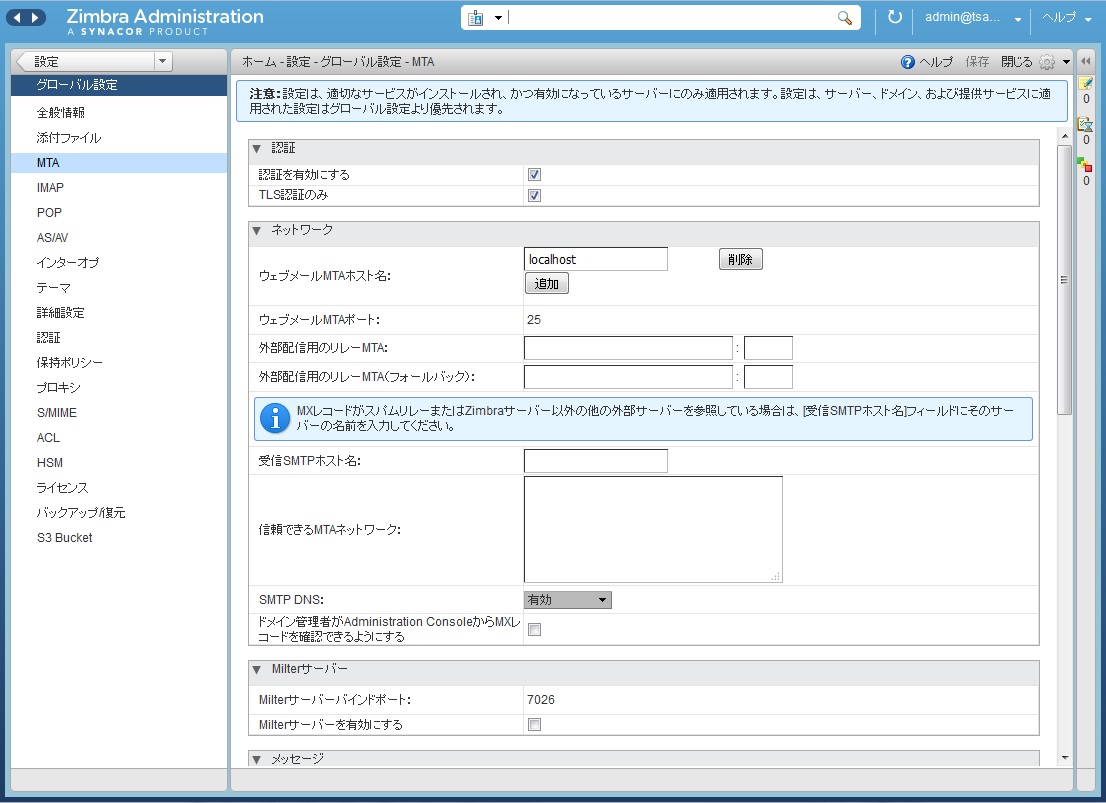

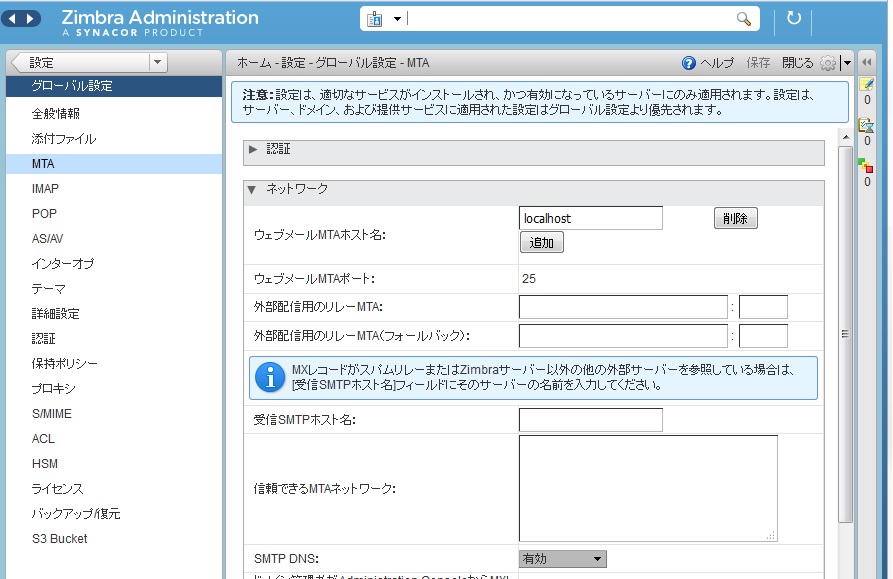

管理コンソールにて、外部配信のためのリレーMTAを設定できます。

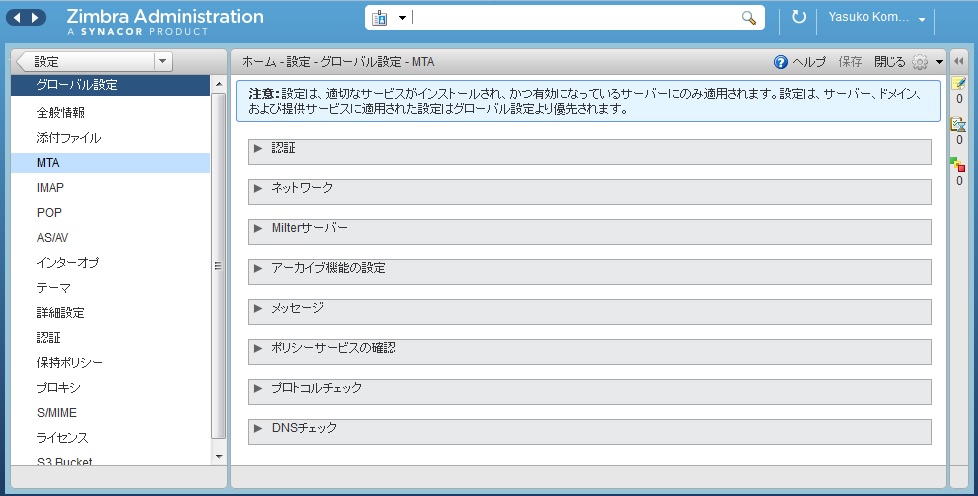

- 管理コンソール:

-

ホーム > 設定 > グローバル設定 > MTA → ネットワーク

| リレーホストを設定する際、メールの送信ループが発生しないように注意してください。 |

ウイルス対策と迷惑メール対策の保護

Amavisd-Newのユーティリティは、Zimbra MTA とClam Anti-Virus (ClamAV)やSpamAssassinスキャナー間のインタフェースです。

ウイルス対策の保護

Clam AntiVirusは、ZCSサーバーごとに使用可能なウイルス対策ソフトです。

このソフトは、ウイルスが含まれていると判別されたメッセージを検疫用メールボックスへ移動するように設定されています。デフォルトでは、Zimbra MTAはClamAVのウイルス対策の更新を2時間ごとにチェックします。

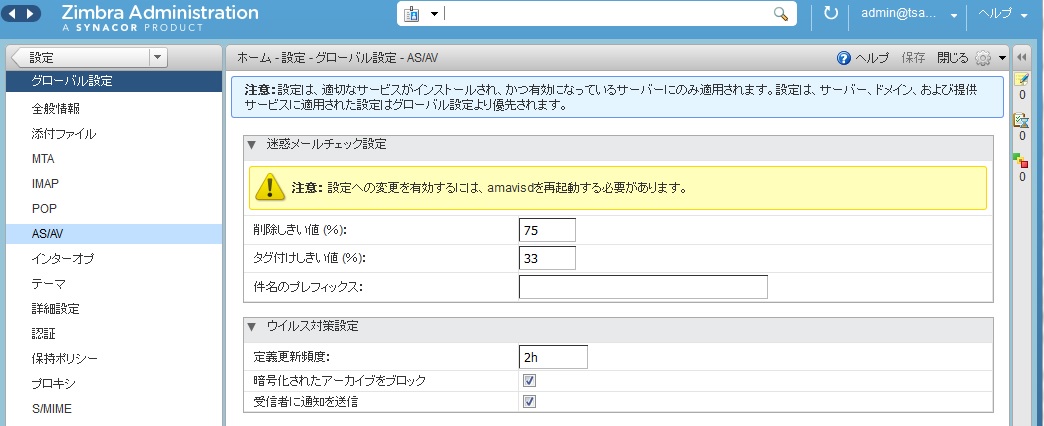

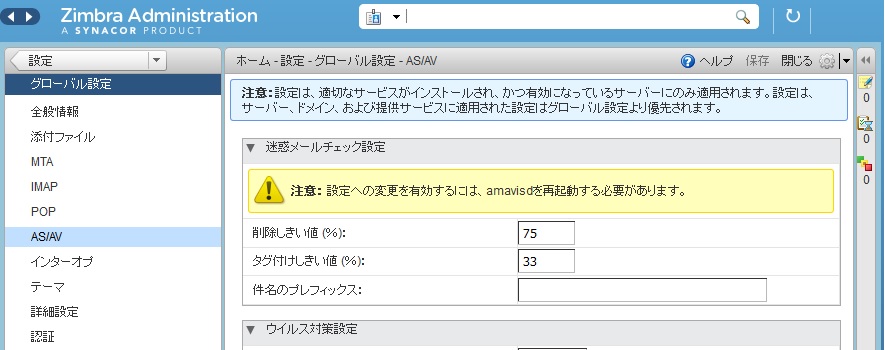

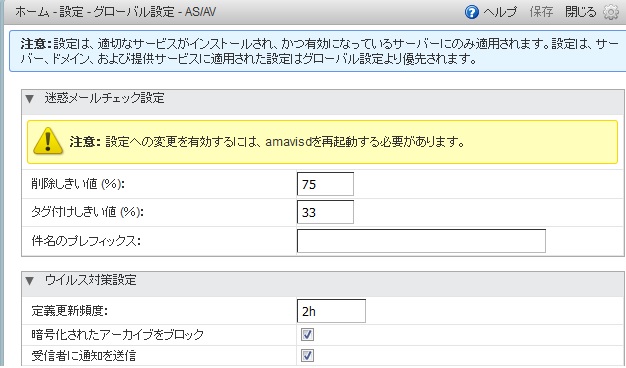

管理コンソールからウイルス対策の設定を変更できます。

- 管理コンソール:

-

Home > 設定 > グローバル設定 > AS/AV → ウィルス対策設定

| ClamAVのウェブサイトからHTTP経由で更新を取得します。 |

送信するメールの添付ファイルをスキャンする

Zimbraウェブクライアントを使用して送信されるメッセージの添付ファイルに対し、リアルタイムスキャンを実施できます。スキャンが有効な場合、ファイルがメールに添付されると、メッセージの送信前にClamAVによってスキャンされます。ClamAVがウイルスを検出すると、メッセージへのファイル添付がブロックされます。デフォルトでは、シングルノード環境の場合にスキャンが有効化されています。

シングルノード環境でスキャンを有効化するには、以下を実行します。

zmprov mcf zimbraAttachmentsScanURL clam://localhost:3310/

zmprov mcf zimbraAttachmentsScanEnabled TRUEマルチノード環境でスキャンを有効化する場合

-

ClamAVスキャンを処理するMTAノードを指定してください。

-

以下を実行し、有効化してください。

zmprov ms <mta_server> zimbraClamAVBindAddress <mta_server> zmprov mcf zimbraAttachmentsScanURL clam://<mta_server>:3310/ zmprov mcf zimbraAttachmentsScanEnabled TRUE

迷惑メール対策の保護

Zimbraは迷惑メールの判別に、Berkeley DBのデータベースまたはMariaDBのデータベースに保存している学習データを使ってSpamAssassinを利用します。更に、メールサーバーのオーバーロードを防止するPostscreen機能の利用も可能です。これらについては以下のトピックスに記載しています。

SpamAssassinを利用した迷惑メール対策

以下のトピックスにガイドラインが記載されています。

| SpamAssassinのカスタマイズ方法についての詳細は https://wiki.zimbra.com/wiki/Anti-spam_strategies を参照してください。 |

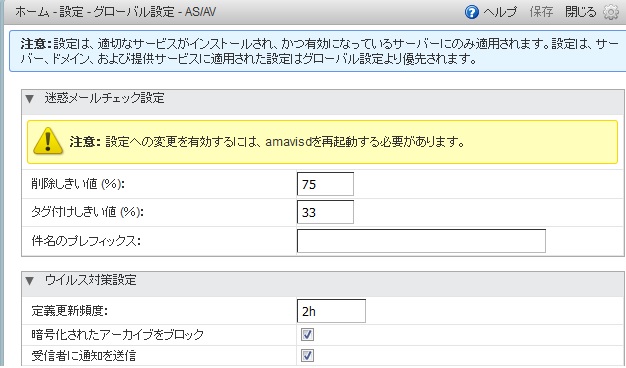

SpamAssassinのスコアを管理する: SpamAssassinは、事前定義されているルールとBayesのデータベースを使用して、メッセージを数字でスコア付けします。Zimbraは、20を100%としたSpamAssassinのスコアをベースとしてメッセージの 迷惑度 をパーセント値で決定します。33%-75%のメッセージは迷惑メールと判断してユーザーの迷惑メールフォルダへ配信します。75%以上のメッセージは深刻な迷惑メールと判断して自動削除します。

管理コンソールから迷惑メールのしきい値と件名のプレフィックスを変更できます。

- 管理コンソール:

-

Home > 設定 > グローバル設定 > AS/AV → 迷惑メールチェック設定

デフォルトでは、迷惑メールの学習にBerkeley DBのデータベースを使用しています。MariaDBのデータベースも使用可能です。

MTAサーバーにMariaDBのメソッドを使用する場合

zmlocalconfig -e antispam_mariadb_enabled=TRUEこれが有効なとき、Berkeley DBのデータベースは使用できません。

スパムフィルターに学習させる: ユーザーがインプットするスパム(迷惑)あるいはハム(迷惑ではない)の判別内容によって、迷惑メール対策フィルターの効果に違いがでます。ユーザーが迷惑メールのフォルダへメッセージを移動したり、迷惑メールのフォルダから通常のフォルダへメッセージを移動することにより、SpamAssassinフィルターは学習します。ユーザーが移動したメッセージのコピーは適宜、スパム学習用メールボックスに自動送信されます。

インストール時、スパム/ハムのクリーンアップフィルターは最初のMTAのみに設定されます。ZCSのスパム学習ツール(zmtrainsa)は自動的にメッセージを収集し、スパムフィルターに学習させます。 zmtrainsa スクリプトは、スパム学習用メールボックスを毎日空にします。

|

新しいZCS環境では、スパム/ハムの学習を当初インストールされているMTAに制限しています。このMTAをアンインストールまたは移動した場合、別のMTAに対してスパム/ハム学習を有効化する必要があります。この設定を行なわない場合、新しいMTAで 新しいMTAサーバーにて以下のコマンドを実行し、設定します。 |

迷惑メールや迷惑ではないメールによく含まれる文字や単語、トークンを最初に迷惑メールフィルターに学習させて迅速にデータベースを構築したい場合、メッセージをmessage/rfc822添付としてマニュアル操作で迷惑メールボックスや非迷惑メールボックスに転送します。 zmtrainsa の実行で、転送されたメッセージを利用して、迷惑メールフィルターに学習させます。スコアの精度を上げるには、サンプルメッセージをたくさん登録するようにしてください。迷惑メールの判断には、最低約200通の迷惑メッセージと200通の非迷惑メッセージが必要とされています。

SpamAssassinのsa-updateツールはSpamAssassinの一部です。このツールでSA organizationのSpamAssassinルールを更新します。このツールは /opt/zimbra/common/bin にインストールされます。

迷惑メールの最終処理を設定する: 次の属性を利用しAmavisを設定することで、迷惑メールの最終処理を管理できます。

zimbraAmavisFinalSpamDestiny

この属性のデフォルトは D_DISCARD です (宛先へ配信せずに削除する処理です) 。

以下のコマンドで設定します。

zmprov mcf "zimbraAmavisFinalSpamDestiny" D_PASS

zmprov ms serverhostname.com D_PASS| 値 | 説明 |

|---|---|

|

宛先へ配信されます。受信者の迷惑メールフォルダに格納されることになります (ただし、迷惑メールフォルダを使用不可にしているサイトもあります) 。 |

|

送信者へ送り返されます。この設定の場合backscatterを作成できるため("送信者" が実際にメールを送信した人物でない)、推奨しません。 |

|

メールを拒否します。この設定はbackscatterの機会が縮小します。

|

|

メールは何ごともなく削除されます(配信されません)。 |

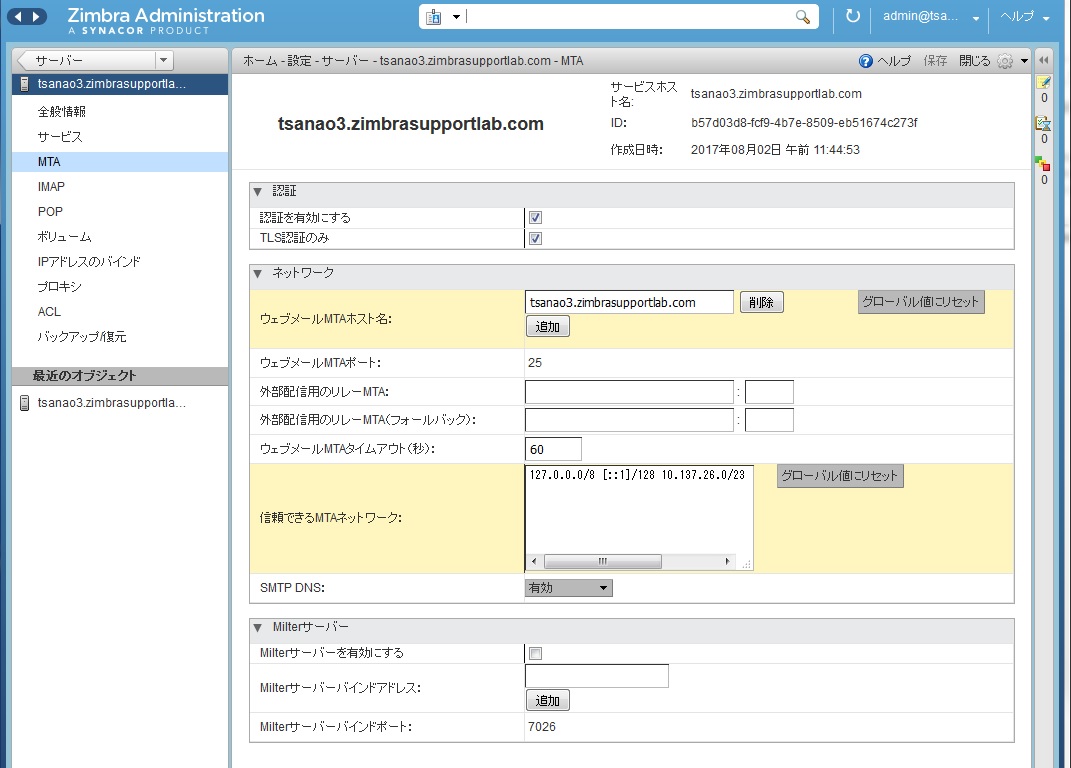

信頼できるネットワークを設定する: ZCSの設定では、ローカルネットワークのリレーのみ許可します。ただし、リレーメールを許された信頼できるネットワークを設定することが可能です。信頼できるMTAネットワークはグローバル設定として設定しますが、サーバー設定でも設定できます。サーバー設定はグローバル設定をオーバーライドします。

管理コンソールから信頼できるMTAネットワークをグローバル設定として設定する方法

- 管理コンソール:

-

ホーム > 設定 > グローバル設定 > MTA → ネットワーク

サーバーベースで信頼できるMTAネットワークを設定する場合は、まず、グローバル設定として信頼できるMTAネットワークが設定済みであることを確認します。

- 管理コンソール:

-

ホーム > 設定 > サーバー → サーバー名 → MTA → ネットワーク

複数のネットワークを記載する場合、カンマ や 空白 で区切ります。長い行が続く場合、下記例のように次の行を空白で開始します。

127.0.0.0/8, 168.100.189.0/24 127.0.0.0/8 168.100.189.0/24 10.0.0.0/8 [::1]/128 [fe80::%eth0]/64

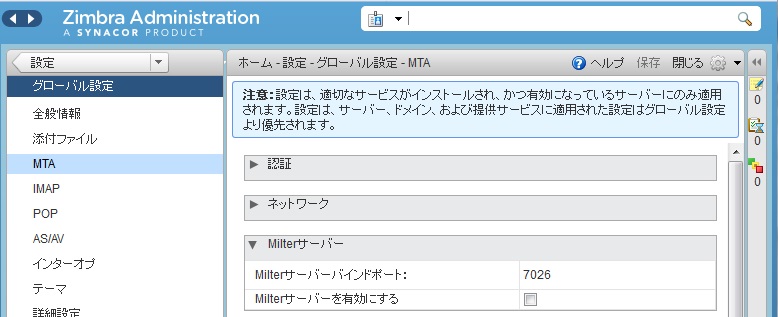

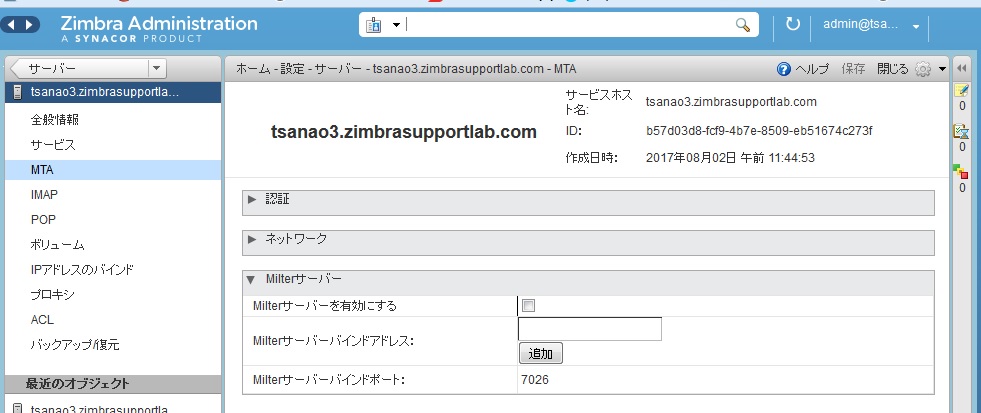

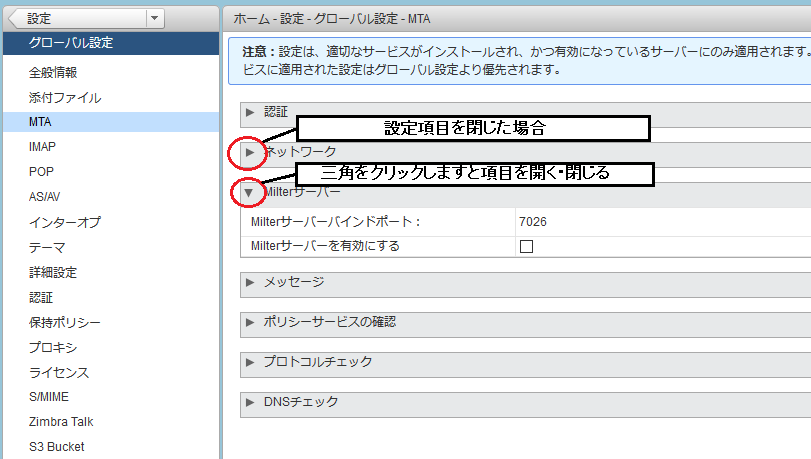

Milter サーバーを有効にする: Milterサーバーを有効にして、配布リストに送信できるアドレスを制限することができます。また、Reply-To や X-Zimbra-DL を配布リストから送信するメッセージヘッダーに追加することができます。管理コンソールからグローバルまたは特定のサーバーに対して、設定することが可能です。

| MTAが起動しているサーバーにのみMilterサーバーを有効化してください。 |

グローバルにMilterサーバーを有効にする場合、管理コンソールからMilterサーバーを有効にします。

- 管理コンソール:

-

Home > 設定 > グローバル設定 > MTA → Milter サーバー

特定のMilterサーバーを有効にし、個々のサーバーにMilterのバインドアドレスを設定するには、管理コンソールを使用します。

- 管理コンソール:

-

Home > 設定 > サーバー → サーバー名 → MTA → Milter サーバー

PostScreenを利用した迷惑メール対策

ZimbraのPostscreenは、サーバーのオーバーロードを防ぐためにZimbra Collaborationの迷惑メール対策の一環としてバージョン8.7より追加されています。意図的に、PostscreenをSMTPプロキシとはしていません。Postscreenの目的は、Postfix SMTPサーバー処理からスパムボットを遠ざけながら、正当なトラフィックのためにオーバーヘッドを最小化することです。シングルPostscreen処理では、複数のインバウンドSMTP接続を処理し、どのクライアントをPost-fix SMTPサーバー処理へ繋ぐかを決定します。スパムボットを追いやることで、Postscreenは正当な送信元のためにSMTPサーバー処理を開放でき、また、サーバーのオーバーロード状態が始まる兆候を遅らせることができます。

通常の配備では、PostscreenがTCPポート25でMXサービスを実施し、MUAクライアントがクライアント認証の必要なTCPポート587のサブミッションサービスからメールを送ります。他の方法として、Postscreenではない専用の “port 25” サーバーをセットアップすることも可能です。MXサービスを使わずにこの専用サーバーで送信サービスとクライアント認証を行ないます。

| Postscreenは、エンドユーザークライアント(電子メールクライアント)のメールを受け取るSMTPポートで使用するべきではありません。 |

Zimbra Collaboration Postscreen は数々のテストを通った実績を持つ送信元暫定ホワイトリストを保有しています。送信元IPアドレスがホワイトリストに存在する場合、Postscreenは即座にその接続をPostfix SMTPサーバー処理へ渡します。こうすることで、正当なメールの場合のオーバーヘッドを最小化します。

Postscreenサービスを利用する通常のシナリオでは、ロード中のメールに、正当と思われるメールと潜在的に悪意のあるメールエンティティ(ボットやゾンビなど)が混在していることを想定するのが妥当です。この概念を次の図で表します。 望まないエンティティは赤色で、正当と思われるメールは緑色で示しています。

Postscreenは基本チェックを行い、明らかにボットやゾンビと分かる接続を拒否します。暫定ホワイトリストに掲載されていない接続の場合はそのメールをローカルの迷惑メール対策ソフトとウィルス対策ソフトに回して、受け入れるか拒否するかを決めさせます。悪意のない接続の場合はPostscreenセキュリティで受け入れた後にSMTPデーモンと直接会話させて、迷惑メール対策・ウィルス対策チェックによるメールスキャンを(通常どおり)行います。デフォルトでは、ボットもゾンビも全て拒否されます。

Postscreen処理のパラメーター設定にはZimbra CLI属性を使用します。ignore、enforce、dropを含む Postscreen属性 については次のガイドラインを利用してください。

-

ignore — この結果を無視します。他のテストを完了させることができます。このテストは後続のクライアント接続で繰り返されます。メールをブロックせずにテストし、統計を収集するのに有効なため、これがデフォルト設定です。

-

enforce — 他のテストを完了します。550 SMTPを返してメール配信を拒否し、hello/sender/recipient情報のログをとります。このテストは後続のクライアント接続で繰り返されます。

-

drop — 521 SMTPを返し、即座に接続が落とされます。このテストは後続のクライアント接続で繰り返されます。

Postscreen属性:

Postscreenのコマンドを使用するには zmprov mcf プロンプトへ遷移します(バージョン8.7以降)。

Postscreenの有効化 ではこうした属性の使用例を確認できます。

-

zimbraMtaPostscreenAccessList— デフォルト = permit_mynetworksPostconfのpostscreen_access_listというリモートSMTPクライアントIPアドレス分の恒久ホワイト/ブラックリストを設定します。リモートSMTPクライアントが接続するとすぐにPostscreen(8)はこのリストを検索します。カンマ(もしくは空白)で区切られたコマンドリスト(上位または下位のケース)またはルックアップテーブル(配列)を指定してください。この検索はコマンドが該当の送信元IPアドレスを見つけた時点で終了します。

-

zimbraMtaPostscreenBareNewlineAction— デフォルト = ignoreリモートSMTPクライアントが “生の改行コード” 、つまり、前にCRをつけずにLFのみを送信した場合にPostscreen(8)がとるアクション。ignore、enforce、dropのいずれかになります。

-

zimbraMtaPostscreenBareNewlineEnable— デフォルト = nopostscreen(8)サーバーでの “生の改行コード” のSMTPプロトコルテストを有効または無効にします。このテストは代償が大きいです。リモートSMTPクライアントはこのテストを通過した後、実際のPostfix SMTPサーバーと会話できるようになる前に接続を閉じる必要があるためです。

-

zimbraMtaPostscreenBareNewlineTTL— デフォルト = 30d“生の改行コード” のSMTPプロトコルテストの成功結果をpostscreen(8)が利用できる期間。この間、その送信元IPアドレスはこのテストの対象外となります。デフォルト設定は長くしてあります。リモートクライアントはこのテストを通過した後、実際のPostfix SMTPサーバーと会話できるようになる前に接続を閉じる必要があるためです。 0以外の時間を指定してください(整数の値+時間単位を特定する1文字)。

時間単位:s(秒)、m(分)、h(時)、d(日)、w(週)。 -

zimbraMtaPostscreenBlacklistAction— デフォルト = ignorepostscreen_access_list パラメーターを使用し、そのリモートSMTPが恒久ブラックリストに掲載されていると分かったときにPostscreen(8)がとるアクション。ignore、enforce、dropのいずれかになります。

-

zimbraMtaPostscreenCacheCleanupInterval— デフォルト = 12hpostscreen(8)に許されているキャッシュクリーンアップ処理実行間隔。キャッシュクリーンアップはキャッシュデータベースに対するロードが増加するため、頻繁に実行するべきではありません。この機能を使用するには、キャッシュデータベースが

delete(削除) andsequence(継続) 操作をサポートしている必要があります。キャッシュクリーンアップを無効にするには0時間を指定します。各キャシュクリーンアップの実行後、postscreen(8) デーモンは、保持・ドロップされたエントリ数をログに出力します。

postfixのリロード後、あるいはpostfixの停止後、もしくは$max_idle時間(アイドルタイム制限)内にリクエストがなかった場合に、デーモンは停止し、クリーンアップの実行はpartialとしてログに記録されます。

時間単位:s(秒)、m(分)、h(時)、d(日)、w(週)。 -

zimbraMtaPostscreenCacheRetentionTime— デフォルト = 7d期限切れのエントリが暫定ホワイトリストから削除される前にpostscreen(8)がキャッシュできる期間。これにより、1時間前にキャッシュエントリから消えた送信元をその理由だけで

NEWと記録することを防ぐことができます。また、かつて厳しいプロトコルテストを通過しながらも再訪していない送信元の情報でキャッシュがいっぱいになることを防げます。

時間単位:s(秒)、m(分)、h(時)、d(日)、w(週)。 -

zimbraMtaPostscreenCommandCountLimit— デフォルト = 20postscreen(8)に搭載されているSMTPプロトコルエンジンに対し、SMTPセッションごとのコマンド総数上限を設定します。このSMTPエンジンはメール配信しようとする試みを全て一気に延期あるいは拒否するため、ジャンクコマンドとエラーコマンドに対する制限を他に設ける必要はありません。

-

zimbraMtaPostscreenDnsblAction— デフォルト = ignoreリモートSMTPクライアントのcombined DNSBLスコアがしきい値以上の場合にPostscreen(8)がとるアクション(このスコアはパラメーター

postscreen_dnsbl_sitesとpostscreen_dnsbl_thresholdで定義されています)。ignore、enforce、dropのいずれかになります。 -

zimbraMtaPostscreenDnsblSitesDNSのホワイト・ブラックリストのオプションリストで、要素にはドメイン、フィルター、重さがあります。リストが空でないときdnsblog(8)デーモンはリモートSMTPクライアントのIPアドレスを使用してこれらのドメインを問い合わせます。そして、postscreen(8)は各送信元のDNSBLスコアをエラー以外の応答で更新します。

メールを拒否する場合、PostscreenはDNSBL domainnameを返します。DNSBLのドメインネームにある “パスワード” 情報を隠すには、 postscreen_dnsbl_reply_map機能を使用してください。送信元のスコアが

postscreen_dnsbl_thresholdで特定されたしきい値以上の場合、postscreen(8)はそのリモートSMTPクライアントとの接続を切ることができます。カンマまたは空白で区切られた、

domain=filter*重さのリストを指定してください。-

=filterが指定されていない場合、postscreen(8)はエラーでないDNSBL応答を使用することになります。それ以外の場合、フィルターと一致するDNSBL応答のみ使用します。このフィルターはd.d.d.d形式で、各dは数字もしくは[]で囲まれたパターンです。[]には “;” で仕切られた数値や、数値..数値の範囲が入っています。 -

重さが指定されていない場合、postscreen(8)はリモートSMTPクライアントのDNSBLスコアに1を加算します。それ以外の場合、重さは整数である必要があり、また、postscreen(8)はそのリモートSMTPクライアントのDNSBLスコアに指定された重さを加算します。ホワイトリストにしたい場合、マイナスの数値を指定してください -

postscreen_dnsbl_sitesエントリ1件についてDNSBL応答が複数あるとき、postscreen(8)が重さを適用するのは1度だけです。

例:

example.comを信頼度の高いブロックリストとして使用し、また、example.net とexample.orgの両方が合致する場合のみブロックする

postscreen_dnsbl_threshold = 2 postscreen_dnsbl_sites = example.com*2, example.net, example.org

127.0.0.4を含むDNSBL応答だけをフィルターする

postscreen_dnsbl_sites = example.com=127.0.0.4

-

-

zimbraMtaPostscreenDnsblThreshold— デフォルト = 1postscreen_dnsbl_sitesパラメーターで定義されたcombined DNSBLスコアに基づき、リモートSMTPクライアントのブロック下限値を全体に定義する値。

-

zimbraMtaPostscreenDnsblTTL— デフォルト = 1hDNSベースの評価テストを通過したことのある送信元IPアドレスの再テストが必要となるまでに、かつての成功結果をpostscreen(8)が利用できる期間。

0以外の時間を指定してください(整数の値+時間単位を特定する1文字)。

時間単位:s(秒)、m(分)、h(時)、d(日)、w(週)。

-

zimbraMtaPostscreenDnsblWhitelistThreshold— デフォルト = 0リモートSMTPクライア ントが

postscreen_dnsbl_sitesパラメーターで定義されているcombined DNSBLスコアに基づいて "220 greeting" プロトコルテスト の "前後" のテストをスキップできるようにします。この機能を有効にするにはマイナス値を指定します。送信元が他のテストに失敗せずにpostscreen_dnsbl_whitelist_thresholdを通過すると、保留中あるいは無効のテスト全てに完了済みフラグがつけられ、

postscreen_dnsbl_ttlと等しいTTLが設定されます。テストがすでに完了していて、そのTTLがpostscreen_dnsbl_ttlより短ければ、その値でTTL が更新されます。 -

zimbraMtaPostscreenGreetAction— デフォルト = ignorepostscreen_greet_waitパラメーターで指定された期間中、応答を待たずにリモートSMTPクライアントが会話を始めた場合にPostscreen(8)がとるアクション。ignore、enforce、dropのいずれかになります。 -

zimbraMtaPostscreenGreetTTL— デフォルト = 1dPREGREETテストの成功結果をpostscreen(8)が利用できる期間。この間、この送信元IPアドレスはテスト対象外となります。デフォルト設定は比較的短くしてあります。正当な送信元が実際のPostfix SMTPサーバーと即座に会話できるようにするためです。

0以外の時間を指定してください(整数の値+時間単位を特定する1文字)。

時間単位:s(秒)、m(分)、h(時)、d(日)、w(週)。 -

zimbraMtaPostscreenNonSmtpCommandAction— デフォルト = droppostscreen_forbidden_ commandsパラメーターで指定された期間中にリモートSMTPクライアントがSMTP以外のコマンドを送信した場合にPostscreen(8)がとるアクション。ignore、enforce、dropのいずれかになります。

-

zimbraMtaPostscreenNonSmtpCommandEnable— デフォルト = nopostscreen(8)サーバーでの“non_smtp_command”のテストを有効または無効にします。クライアントはこのテストを通過した後、実際のPostfix SMTPサーバーと会話できるようになる前に接続を閉じる必要があるため、代償の大きいテストです。

-

zimbraMtaPostscreenNonSmtpCommandTTL— デフォルト = 30d“non_smtp_command” SMTPプロトコルテストの成功結果をpostscreen(8)が利用できる期間。この間、その送信元IPアドレスはこのテストの対象外となります。実際のPostfix SMTPサーバーと会話できるようになる前に接続を閉じる必要があるためデフォルト設定は長くしてあります

0以外の時間を指定してください(整数の値+時間単位を特定する1文字)。

時間単位:s(秒)、m(分)、h(時)、d(日)、w(週)。 -

zimbraMtaPostscreenPipeliningAction— デフォルト = enforceリモートSMTPクライアントがコマンドを1件送信しサーバー応答を待つ代わりに、複数のコマンドを送信してきた場合にpostscreen(8)がとるアクション。ignore、enforce、dropのいずれかになります。

-

zimbraMtaPostscreenPipeliningEnable— デフォルト = nopostscreen(8)サーバーでの “pipelining” SMTPプロトコルテストを有効または無効にします。送信元はこのテストを通過した後、実際のPostfix SMTPサーバーと会話できるようになる前に接続を閉じる必要があるため、代償の大きいテストです。

-

zimbraMtaPostscreenPipeliningTTL— デフォルト = 30d“pipelining” SMTPプロトコルテストの成功結果をpostscreen(8)が利用できる期間。この間、その送信元IPアドレスはこのテストの対象外となります。送信元はこのテストを通過した後、実際のPostfix SMTPサーバーと会話できるようになる前に接続を閉じる必要があるため、デフォルト設定は長めにしてあります。

0以外の時間を指定してください(整数の値+時間単位を特定する1文字)。

時間単位:s(秒)、m(分)、h(時)、d(日)、w(週)。 -

zimbraMtaPostscreenWatchdogTimeout— デフォルト = 10s内蔵されているウォッチドッグタイマーによる停止前に、postscreen(8)処理がリモートSMTPクライアントのコマンドへの応答、あるいはキャッシュ処理の実行に許されている期間。安全のためのこのメカニズムを使用することで、Postfix内のバグあるいはシステムソフトによってpostscreen(8)が無反応となることを防止します。失敗の警告や不必要なキャッシュ破壊を避けるため、この制限時間を10秒以下に設定しないようにしてください。

0以外の時間を指定してください(整数の値+時間単位を特定する1文字)。

時間単位:s(秒)、m(分)、h(時)、d(日)、w(週)。 -

zimbraMtaPostscreenWhitelistInterfacesローカルpostscreen(8)サーバーIPアドレスリスト。ホワイトリストに掲載されていないリモートSMTPクライアントは、ここからpostscreen(8)の暫定ホワイトリストステータスを取得できます。クライアントがPostfix SMTPサーバー処理に伝達できるようになるにはこのステータスが必要です。デフォルトでは、送信元はどのローカルpostscreen(8)サーバーIPアドレス上のpostscreen(8)ホワイトリストステータスでも取得することができます。

postscreen(8)がプライマリMXアドレスとバックアップMXアドレスの両方に応答するような場合、クライアントがプライマリMXアドレスに接続した場合にのみ暫定ホワイトリストステータスを渡すように

postscreen_whitelist_interfacesパラメーターを設定することも可能です。 クライアントがホワイトリストに掲載されると、そのクライアントはどのアドレスのPostfix STMPサーバーにも話しかけることができるようになります。このため、バックアップMXアドレスにしか接続しないクライアントが、ホワイトリストに載ることはありませんし、Postfix SMTPサーバー処理と会話できることもありません。ネットワークアドレスリストやネットワーク/ネットマスクパターンリストをカンマ区切りや空白区切りで指定します。ネットマスクは、ホストアドレスのネットワークパート部のビット番号を特定します。次行を空白から開始することで、長い行を継続することができます。

/file/nameあるいはtype:tableのパターンの特定も可能です。/file/nameというパターンを内容に替えます。type:tableのルックアップ(配列)テーブルはテーブルエントリがルックアップ文字列に一致する場合に、一致します(ルックアップ結果は無視されします)。このリストでは左から右にマッチング検索を行い、最初に一致したところで検索が停止します。

!のパターンを指定して、アドレスやネットワークブロックをそのリストから除外します。IPv6 アドレスの情報を postscreen_whitelist_interfaces値の[]内および/file/nameにて特定したファイル内に指定する必要があります。IP version 6 アドレスには、文字 “:” が含まれているため、こうしない限りtype:tableのパターンと混在します。例:

/etc/postfix/main.cf: # バックアップIPアドレスへホワイトリスト接続をしないでください。 postscreen_whitelist_interfaces = !168.100.189.8, static:all

-

zimbraMtaPostscreenDnsblMinTTL— デフォルト = 60sDNSベースの評価テストを通過したことのある送信元IPアドレスの再テストが必要となるまでに、かつての成功結果をpostscreen(8)が利用できる期間の下限。DNSの応答が更に大きいTTL値を特定していて、その値がpostscreen_dnsbl_max_ttlの値よりも大きくない限り、使用されることになります。

0以外の時間を指定してください(整数の値+時間単位を特定する1文字)。

時間単位:s(秒)、m(分)、h(時)、d(日)、w(週)。 -

zimbraMtaPostscreenDnsblMaxTTL— デフォルト = postscreen dnsbl ttlDNSベースの評価テストを通過したことのある送信元IPアドレスの再テストが必要となるまでに、かつての成功結果をpostscreen(8)が利用できる期間の上限。DNSの応答が更に短いTTL値を特定していて、その値がpostscreen_dnsbl_min_ttlの値よりも小さくない限り、使用されることになります。

0以外の時間を指定してください(整数の値+時間単位を特定する1文字)。

時間単位:s(秒)、m(分)、h(時)、d(日)、w(週)。注意点として、このデフォルト設定は、3.1よりも前のPostscreenバージョンにも適用されます。

Postscreenの有効化:

このセクションでは、中から上レベルでPostscreen保護を行なう場合に当てはまるグローバル設定の例を記載します。

zmprov mcf zimbraMtaPostscreenAccessList permit_mynetworks zmprov mcf zimbraMtaPostscreenBareNewlineAction ignore zmprov mcf zimbraMtaPostscreenBareNewlineEnable no zmprov mcf zimbraMtaPostscreenBareNewlineTTL 30d zmprov mcf zimbraMtaPostscreenBlacklistAction ignore zmprov mcf zimbraMtaPostscreenCacheCleanupInterval 12h zmprov mcf zimbraMtaPostscreenCacheRetentionTime 7d zmprov mcf zimbraMtaPostscreenCommandCountLimit 20 zmprov mcf zimbraMtaPostscreenDnsblAction enforce zmprov mcf \ zimbraMtaPostscreenDnsblSites 'b.barracudacentral.org=127.0.0.2_7' \ zimbraMtaPostscreenDnsblSites 'dnsbl.inps.de=127.0.0.2*7' \ zimbraMtaPostscreenDnsblSites 'zen.spamhaus.org=127.0.0.[10;11]*8' \ zimbraMtaPostscreenDnsblSites 'zen.spamhaus.org=127.0.0.[4..7]*6' \ zimbraMtaPostscreenDnsblSites 'zen.spamhaus.org=127.0.0.3*4' \ zimbraMtaPostscreenDnsblSites 'zen.spamhaus.org=127.0.0.2*3' \ zimbraMtaPostscreenDnsblSites 'list.dnswl.org=127.0.[0..255].0*-2' \ zimbraMtaPostscreenDnsblSites 'list.dnswl.org=127.0.[0..255].1*-3' \ zimbraMtaPostscreenDnsblSites 'list.dnswl.org=127.0.[0..255].2*-4' \ zimbraMtaPostscreenDnsblSites 'list.dnswl.org=127.0.[0..255].3*-5' \ zimbraMtaPostscreenDnsblSites 'bl.mailspike.net=127.0.0.2*5' \ zimbraMtaPostscreenDnsblSites 'bl.mailspike.net=127.0.0.[10;11;12]*4' \ zimbraMtaPostscreenDnsblSites 'wl.mailspike.net=127.0.0.[18;19;20]*-2' \ zimbraMtaPostscreenDnsblSites 'dnsbl.sorbs.net=127.0.0.10*8' \ zimbraMtaPostscreenDnsblSites 'dnsbl.sorbs.net=127.0.0.5*6' \ zimbraMtaPostscreenDnsblSites 'dnsbl.sorbs.net=127.0.0.7*3' \ zimbraMtaPostscreenDnsblSites 'dnsbl.sorbs.net=127.0.0.8*2' \ zimbraMtaPostscreenDnsblSites 'dnsbl.sorbs.net=127.0.0.6*2' \ zimbraMtaPostscreenDnsblSites 'dnsbl.sorbs.net=127.0.0.9*2' zmprov mcf zimbraMtaPostscreenDnsblTTL 5m zmprov mcf zimbraMtaPostscreenDnsblThreshold 8 zmprov mcf zimbraMtaPostscreenDnsblTimeout 10s zmprov mcf zimbraMtaPostscreenDnsblWhitelistThreshold 0 zmprov mcf zimbraMtaPostscreenGreetAction enforce zmprov mcf zimbraMtaPostscreenGreetTTL 1d zmprov mcf zimbraMtaPostscreenNonSmtpCommandAction drop zmprov mcf zimbraMtaPostscreenNonSmtpCommandEnable no zmprov mcf zimbraMtaPostscreenNonSmtpCommandTTL 30d zmprov mcf zimbraMtaPostscreenPipeliningAction enforce zmprov mcf zimbraMtaPostscreenPipeliningEnable no zmprov mcf zimbraMtaPostscreenPipeliningTTL 30d zmprov mcf zimbraMtaPostscreenWatchdogTimeout 10s zmprov mcf zimbraMtaPostscreenWhitelistInterfaces static:all

Postscreenのテスト:

テストでは、何のアクションもとらずに結果を表示するPostscreenを使用します。テストシナリオでは、何のアクションもとらずメール接続のログをとるようにPostscreenに指示します。結果が問題なければ、必要に応じてメールを実行またはドロップを行なうための値をPostscreenに設定します。

-

DNSベースのブラックホールリスト(DNSBL)を設定します。

-

PostscreenをIgnore(無視)に設定します。

テストセッション中にPostscreenから550エラーの結果が返ってきた場合の実例

Mar 1 02:03:26 edge01 postfix/postscreen[23154]: DNSBL rank 28 for [112.90.37.251]:20438 Mar 1 02:03:26 edge01 postfix/postscreen[23154]: CONNECT from [10.210.0.161]:58010 to [10.210.0.174]:25 Mar 1 02:03:26 edge01 postfix/postscreen[23154]: WHITELISTED [10.210.0.161]:58010 Mar 1 02:03:27 edge01 postfix/postscreen[23154]: NOQUEUE: reject: RCPT from [112.90.37.251]:20438: 550 5.7.1 Service unavailable; client [112.90.37.251] blocked using zen.spamhaus.org; from=<hfxdgdsggfvfg@gmail.com>, to=<support@zimbra.com>, proto=ESMTP, helo=<gmail.com> Mar 1 02:03:27 edge01 postfix/postscreen[23154]: DISCONNECT [112.90.37.251]:20438

メールの送受信について

Zimbra MTAは受信メッセージと送信メッセージを配信します。送信メッセージの場合、Zimbra MTAが受信者のあて先を決定します。あて先がローカルサーバーの場合、Zimbraサーバーへメッセージを配信します。あて先サーバーがリモートメールサーバーの場合、Zimbra MTAは伝達方式を確立し、リモートホストへメッセージを転送します。受信するメッセージの場合、MTAはリモートのメールサーバーから接続のリクエストを許可してローカルユーザー宛てのメッセージを受け取る必要があります。

MTAのメール送受信には、AレコードとMXレコードをDNS内に設定する必要があります。メール送信するにはMTAはDNSを利用して、ホスト名やメールのルート情報を解読します。メール受信するには、メッセージを正常にメールサーバーへ転送するためにMXレコードを正しく設定しておく必要があります。

DNSを有効にしない場合は、リレーホストを設定する必要があります。

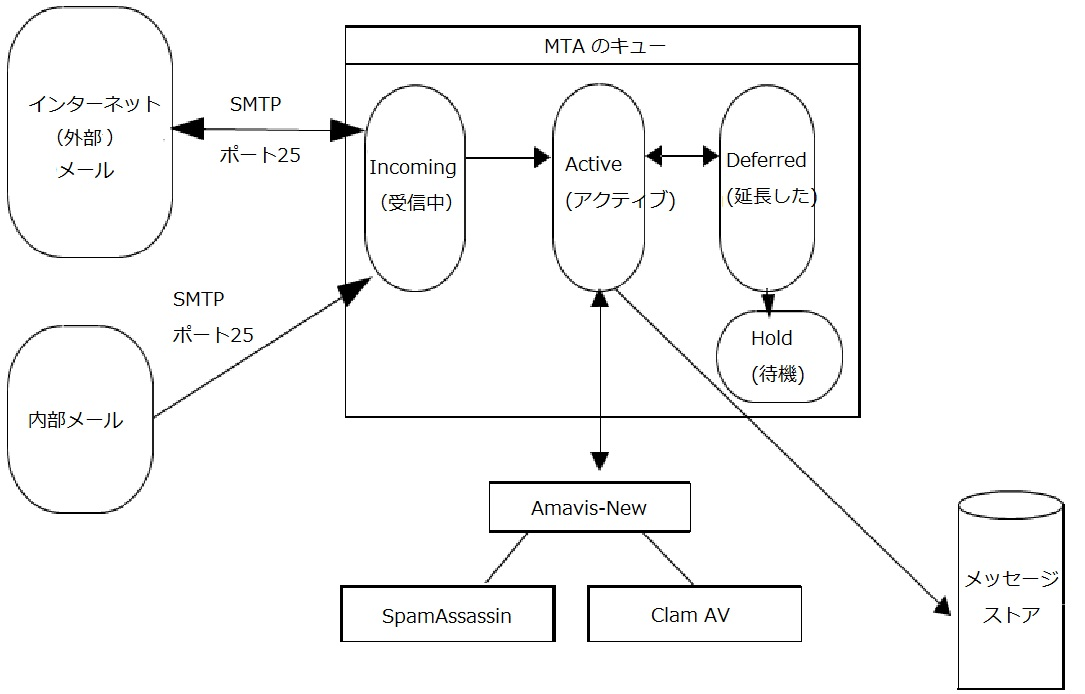

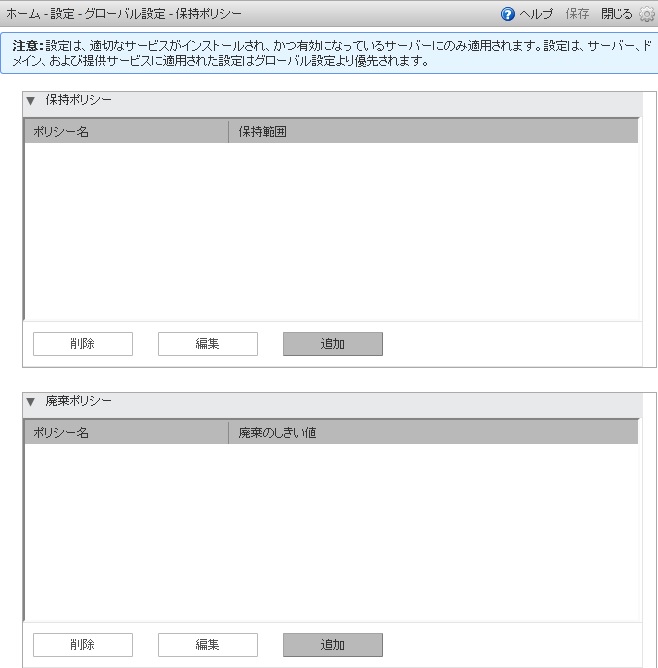

メッセージのキュー

Zimbra MTAがメール受信すると、配信管理のため、次の複数のキューにメールをルートします:受信 (incoming)、 アクティブ(active)、遅延 (deferred)、 保持(hold)、そして破損(corrupt)。

受信 メッセージキューには新たに受信したメッセージが入ります。メッセージごとの一意のファイル名で識別されます。アクティブメッセージキューに空き容量がある場合、メッセージはアクティブメッセージキューへ移動します。問題がない場合、メッセージはこの受信メッセージキューを即座に通過します。

アクティブ メッセージキューには送信待ちメッセージが入ります。アクティブキューに一度に入れられるメッセージ数はMTAに設定されています。このキューから別のキューへメッセージを移動する前に、ウイルス対策と迷惑メール対策のフィルターで処理します。

配信できないメッセージは 遅延 キューに置かれます。配信失敗の理由は遅延キューのファイルに記載されます。このキューはメッセージ再配信のために定期的にスキャンされます。指定されている再配信数を超えると、メッセージ送信は失敗し、送信元へバウンスされます。メッセージの配信ができなかった旨を送信元に通知するオプションもあります。

保持 メッセージキューには処理できなかったメッセージが入ります。管理者が移動させるまで、メッセージはこのキューに留まります。このキューにあるメッセージに対する定期送信は試行されません。

破損 キューには読み込み不可能な壊れたメッセージが入ります。

メールキューの配信関連の問題を管理コンソールにて監視できます。詳細については ZCSサーバーの監視 をご参照ください。

Zimbra プロキシサーバー

Zimbraプロキシは、IMAP/POP3やHTTP クライアントリクエストのバックエンドサーバーへのリバースプロキシに使用されるPOP3/IMAP/HTTP プロキシとして設定することのできる、高性能なプロキシサーバーです。

Zimbra Collaborationのインストール中にZimbraのプロキシパッケージのインストール・設定をします。このパッケージはメールボックスサーバー、MTAサーバー、または独立したサーバーにインストールできます。Zimbraプロキシのパッケージがインストールされると、プロキシ機能が有効になります。通常、特に編集は必要ありません。

Zimbraプロキシを使用する利点

以下の項目はZimbraプロキシを使用するメリットです。

-

Zimbraプロキシによるメールボックスサーバーへのアクセスの中央化

-

ロードバランス

-

セキュリティ

-

認証

-

SSLの停止化

-

キャッシュ

-

ロギングと監視の中央化

-

URLの再発行

-

サーバー名による制御の徹底 (任意)

詳細について、Wikiページ Zimbra_Proxy_Guide を参照してください。

プロキシのコンポーネント

Zimbraプロキシの仕組みで素早く安定したスケーラブルなHTTP/POP/IMAPプロキシを提供します。Zimbraプロキシのコンポーネントは以下となります。

| コンポーネント | 説明 |

|---|---|

Nginx |

すべてのHTTP/POP/IMAPリクエストを処理する、高パフォーマンスのHTTP/IMAP/POP3プロキシサーバーです。 |

Memcached |

配布されるメモリオブジェクトを高パフォーマンスでキャッシュするシステムです。パフォーマンスを向上させるため、この中にルート情報をキャッシュします。 |

Zimbra Proxyルート検索ハンドラ |

ZCS メールボックスサーバーにあるサーブレットです。ユーザーアカウントのルート情報のクエリを処理します。ルート情報には、ユーザーアカウントが入っているサーバーとポート番号があります。 |

プロキシ構成と運用の流れ

ここでは、Zimbraプロキシの構成とフローを説明します。

-

エンドクライアントがHTTP/HTTPS/POP/IMAPのポートを使用してZimbraプロキシへ接続します。

-

Zimbra Collaboration プロキシが外からの接続を受信すると、Nginxコンポーネントがルート検索ハンドラコンポーネントへHTTPリクエストを送信します。

-

Zimbra Collaboration プロキシのルート検索ハンドラがアクセスされているアカウントのルート情報を確認し、Nginxへ返します。

-

Memcachedコンポーネントは、設定された期間内にこのルート情報を保存します (デフォルトは1時間) 。Nginxは、このデフォルトの保存期間中はルート検索ハンドラへ問い合わせせずに、このルート情報を利用します。

-

Nginxはルート情報を使用して、Zimbra Collaborationのメールボックスに接続します。

-

Zimbra CollaborationプロキシはZimbra Collaborationメールボックスに接続してウェブ/メールのプロキシセッションを開始します。エンドクライアントはZimbra Collaborationメールボックスへ直接接続しているかのように動作します。

Zimbraプロキシ設定の変更

Zimbraプロキシが設定されていると、Zimbraプロキシの設定は必要に応じてZimbra CollaborationのLDAP設定やLocalconfigから代理のキーワードを使用します。

Zimbraプロキシの設定完了後に変更が必要となった場合、ZimbraのLDAP属性やLocalconfig属性を編集します。その後、変更を反映したZimbraのプロキシ設定を生成するためにzmconfigdを実行します。Zimbraプロキシの設定ファイルは /opt/zimbra/conf/nginx.conf にあります。このNginx.confファイルには基本設定ファイル、memcache設定ファイル、メール設定ファイル、ウェブ設定ファイルが含まれています。

Zimbraプロキシに対するよくある変更は、IMAP/POP設定の当初デフォルト設定からの変更です。

-

当初デフォルト設定からのHTTP リバースプロキシ設定変更。

-

KerberosのGSSAPI認証。この場合、Zimbraプロキシのパスワードを含む、KerberosのKeytabファイルのありかをマニュアル操作で指定します。

Zimbra プロキシ

Zimbraのプロキシにより、エンドユーザーはMicrosoft Outlook、Mozilla Thunderbirdなどのクライアントや他のPOP/IMAPエンドクライアント製品を使用して、Zimbra Collaborationアカウントにアクセスすることができます。エンドユーザーはPOP3、IMAP、POP3S (セキュアPOP3) 、IMAPS (セキュアIMAP) を使用して接続します。

プロキシによって例えば、ユーザーはimap.example.comをユーザーのIMAPサーバーとして入力できます。imap.example.comで起動するこのプロキシがユーザーのIMAPトラフィックを分析し、ユーザーのメールボックスのあるバックエンドのメールボックスサーバーを探し当ててユーザーのIMAPクライアントからの接続を正しいメールボックスサーバーへと導きます。

POPとIMAPのZimbra プロキシポート

以下のポートはZimbraプロキシまたはZimbraメールボックス(プロキシが設定されていない場合)のいずれかで使用されています。これらのポートで起動中の他のサービスがある場合はそのサービスを停止します。

エンドクライアントはZimbraプロキシのポートを使用して、直接Zimbraプロキシに接続します。ZimbraプロキシはZimbraメールボックスのポートを使用して、Zimbraメールボックスまたはルート検索ハンドラに接続します。

| Zimbraプロキシポート (ZCS外部) | ポート |

|---|---|

HTTP |

80 |

HTTPS |

443 |

POP3 |

110 |

POP3S (セキュアPOP3) |

995 |

IMAP |

143 |

IMAPS (セキュアIMAP) |

993 |

Zimbraメールボックスポート( ZCS内部) |

ポート |

ルート検索ハンドラ |

7072 |

HTTP バックエンド (プロキシが設定されている場合) |

8080 |

HTTPSバックエンド (プロキシが設定されている場合) |

8443 |

POP3バックエンド (プロキシが設定されている場合) |

7110 |

POP3Sバックエンド (プロキシが設定されている場合) |

7995 |

IMAPバックエンド (プロキシが設定されている場合) |

7143 |

IMAPSバックエンド (プロキシが設定されている場合) |

7993 |

サーバー名による制御の徹底

Zimbraのプロキシには、クライアントが渡す Host のヘッダーに入れられる値を厳しく制限できる機能があります。

この機能は、 新規インストール の場合には デフォルトで有効 ですが、これまでのバージョンからの アップグレード の場合はインストール中に切り替えない限り 無効 です。

zimbraReverseProxyStrictServerNameEnabled の真偽値を設定してプロキシサーバーを再起動することでも、同機能を実現することができます。

-

TRUE - サーバー名による制御は有効

-

FALSE - サーバー名による制御は無効

zmprov mcf zimbraReverseProxyStrictServerNameEnabled TRUEサーバー名による制御機能が有効な場合、ドメインレベルで設定アイテム zimbraVirtualHostName と zimbraVirtualIPAddress を使用することで、許容されるサーバー名を追加で指定することができます。

zmprov md example.com zimbraVirtualHostName mail.example.com zimbraVirtualIPAddress 1.2.3.4| ドメインごとに必要なバーチャルIPアドレスは1つだけですが1つ以上でも問題ありません。 |

HTTPプロキシのインストール後にIMAPとPOPプロキシを設定する方法

IMAPプロキシはZimbra Collaborationでインストールされ、インストール中の設定メニューからセットアップされます。HTTPプロキシを設定するには、プロキシを指定したプロキシノードにインストールする必要があります。この他の設定は基本的に必要ありません。

HTTPプロキシのインストールが完了しており、メールボックスサーバーとプロキシノードをセットアップした後に、IMAP/POPプロキシをセットアップする必要がある場合。

リモートホストに対し実行するには、zmproxyconfig -r コマンドを実行します。

これにはそのサーバーがLDAPマスター内で適切に設定されている必要があります。

|

独立プロキシノードのIMAP/POPプロキシを設定する

独立したプロキシサーバーを使用している環境の場合、本項の記述を参照してください。

-

プロキシを使用する各ZimbraメールボックスサーバーでIMAP/POPプロキシを有効化します。

/opt/zimbra/libexec/zmproxyconfig -e -m -H mailbox.node.service.hostnameこれにより以下が設定されます。

ポート属性 設定 zimbraImapBindPort7143

zimbraImapProxyBindPort143

zimbraImapSSLBindPort7993

zimbraImapSSLProxyBindPort993

zimbraPop3BindPort7110

zimbraPop3ProxyBindPort110

zimbraPop3SSLBindPort7995

zimbraPop3SSLProxyBindPort995

zimbralmapCleartextLoginEnabledTRUE

zimbraReverseProxyLookupTargetTRUE

zimbraPop3CleartextLoginEnabledTRUE

-

プロキシとメールボックスのサーバーでサービスを再起動します。

zmcontrol restart

プロキシノードを設定する

プロキシサービスがインストールされている各プロキシノードで、ウェブ用にプロキシを有効化します。

/opt/zimbra/libexec/zmproxyconfig -e -m -H proxy.node.service.hostnameこれにより以下が設定されます。

| ポート属性 | 設定 |

|---|---|

|

7143 |

|

143 |

|

7993 |

|

993 |

|

7110 |

|

110 |

|

7995 |

|

995 |

|

TRUE |

シングルノードを設定する

ZimbraプロキシがZimbra Collaborationと同一サーバーにインストールされている環境の場合、本項の記述を参照してください。

-

ウェブ用にプロキシを有効化します。

/opt/zimbra/libexec/zmproxyconfig -e -m -H mailbox.node.service.hostnameこれにより以下が設定されます。

ポート属性 設定 zimbraImapBindPort7143

zimbraImapProxyBindPort143

zimbraImapSSLBindPort7993

zimbraImapSSLProxyBindPort993

zimbraPop3BindPort7110

zimbraPop3ProxyBindPort110

zimbraPop3SSLBindPort7995

zimbraPop3SSLProxyBindPort995

zimbraImapCleartextLoginEnabledTRUE

zimbraReverseProxyLookupTargetTRUE

zimbraPop3CleartextLoginEnabledTRUE

zimbraReverseProxyMailEnabledTRUE

-

プロキシとメールボックスのサーバーでサービスを再起動します。

zmcontrol restart

Zimbra HTTPプロキシを設定する

Zimbraプロキシは、HTTPリクエストのバックエンドサーバーへのリバースプロキシを行なうことが可能です。

例えば、ユーザーはウェブブラウザから https://mail.example.com のプロキシサーバーへ接続します。mbs1.example.comにメールボックスがあるユーザーからの接続は、mail.example.com上で起動しているプロキシによってmbs1.example.comに渡されます。プロキシはRESTやCalDAVのクライアント、OutlookのZimbraコネクター、およびZimbraの NG モバイル同期のデバイスをサポートしています。

HTTPリバースプロキシは下記のとおり、リクエストをルートします。

-

リクエスト中のURLからユーザー名を判別できる場合、そのリクエストは、URLから判明したユーザーのバックエンドメールボックスサーバーへルートされます。このメカニズムにより、REST、CalDAV、Zimbraモバイルシンクがサポートされています。

-

リクエストに認証トークンのCookie(ZM_AUTH_TOKEN)が含まれている場合、そのリクエストは、認証されたユーザーのバックエンドメールボックスサーバーへルートされます。

-

上記の方法が失敗した場合、IPハッシュの方法が使用されます。これにより、リクエストを処理、あるいは必要な内部のプロキシにてリクエストを処理できるため、バックエンドメールボックスサーバー中でそのリクエストはロードバランスされます。

HTTPプロキシを設定する方法

HTTPプロキシを設定するには、Zimbraプロキシを指定したプロキシノードにインストールする必要があります。

リモートホストに対し実行するには、/opt/zimbra/libexec/zmproxyconfig -r コマンドを実行します。 ただし、これにはそのサーバーがLDAPマスター内で適切に設定されている必要があります。

|

HTTPプロキシを独立したプロキシノードとして設定する

独立したプロキシサーバーを使用している環境の場合、本項の記述を参照してください。

-

プロキシを使用する各ZimbraメールボックスサーバーでIMAP/POPプロキシを有効化します。

/opt/zimbra/libexec/zmproxyconfig -e -w -H mailbox.node.service.hostnameこれにより以下が設定されます。

属性 設定 zimbraMailReferModereverse-proxied

zimbraMailPort8080 (ポートの衝突回避のため)

zimbraMailSSLPort8443 (ポートの衝突回避のため)

zimbraReverseProxyLookupTargetTRUE

zimbraMailModeHTTP

-

プロキシとメールボックスのサーバーでサービスを再起動します。

zmcontrol restart -

各ドメインについて、REST URL、メール、ブリーフケースのフォルダに使用する公開サービスホスト名を設定します。

zmprov modifyDomain <domain.com> zimbraPublicServiceHostname <hostname.domain.com>

プロキシノードを設定する

プロキシサービスがインストールされている各プロキシノードで、ウェブ用にプロキシを有効化します。

/opt/zimbra/libexec/zmproxyconfig -e -w -H proxy.node.service.hostnameこれにより以下が設定されます。

| 属性 | 設定 |

|---|---|

|

reverse-proxied プロキシサーバーのメールモードを設定する場合、コマンドに-xのオプションを追加し、次の中から希望のモードを指定します: http, https, both, redirect, mixed |

|

80 (ポートの衝突回避のため) |

|

443 (ポートの衝突回避のため) |

|

TRUE (ウェブプロキシが有効であることを示す) |

|

HTTP (デフォルト) |

プロキシサーバーのメールモードを設定する場合、コマンドに -x のオプションを追加し、次の中から希望のモードを指定します: http, https, both, redirect, mixed

HTTPプロキシのシングルノードを設定する

ZimbraプロキシがZCS と同一サーバーにインストールされている環境の場合、本項の記述を参照してください。

-

プロキシする各Zimbraメールボックスサーバーにウェブのプロキシを有効化します。

/opt/zimbra/libexec/zmproxyconfig -e -w -H mailbox.node.service.hostnameこれにより以下が設定されます。

属性 設定 zimbraMailReferModereverse-proxied

zimbraMailPort8080 (ポートの衝突回避のため)

zimbraMailSSLPort8443 (ポートの衝突回避のため)

zimbraReverseProxyLookupTargetTRUE

zimbraMailModeHTTP (唯一サポートされているモード)

zimbraMailProxyPort80 (ポートの衝突回避のため)

zimbraMailSSLProxyPort443 (ポートの衝突回避のため)

zimbraReverseProxyHttpEnabledTRUE (ウェブプロキシが有効であることを示す)

zimbraReverseProxyMailModeHTTP (default)

プロキシサーバーのメールモードを設定する場合、コマンドに

-xのオプションを追加し、次の中から希望のモードを指定します: http, https, both, redirect, mixed -

プロキシとメールボックスのサーバーでサービスを再起動します。

zmcontrol restart各ドメインについて、REST URL、メール、ブリーフケースのフォルダに使用する公開サービスホスト名を設定します。

zmprov modifyDomain <domain.com> zimbraPublicServiceHostname <hostname.domain.com>

プロキシがアップストリーム接続にクリアテキストを使用する設定

プロキシがアップストリーム接続にクリアテキストを使用するように設定する場合、

zimbraReverseProxySSLToUpstreamEnabled にFALSEを設定します。

この属性のデフォルトはTRUEです。初期インストールの状態、アップストリームのコミュニケーションはSSL配信がデフォルトです。

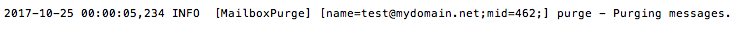

REST URL の生成

REST URL用に以下の属性のホスト名、サービスプロトコル、サービスポートをグローバルレベルあるいはドメインレベルで設定します。

-

zimbraPublicServiceHostname -

zimbraPublicServiceProtocol -

zimbraPublicServicePort

REST URLを生成する場合

-

domain.zimbraPublicServiceHostnameが設定されている場合、zimbraPublicServiceProtocol+zimbraPublicServiceHostname+zimbraPublicServicePortを使用します。 -

上記以外の場合はサーバー (アカウントのホームサーバー) の属性にフォールバックします。

-

プロトコルは

server.zimbraMailModeより計算されます。 -

ホスト名は

server.zimbraServiceHostnameです。

-

-

ポートはプロトコルより計算されます。

zimbraMailReferMode について - 以前のバージョンでは、ユーザーがログインしたサーバー上にユーザーのメールボックスが存在していなかった場合、 zimbra_auth_always_send_refer というlocalconfig変数がバックエンドサーバーのアクションを指定しました。ユーザーが間違ったバックエンドホストへログインしている場合はデフォルト値であるFALSEでによりユーザーをリダイレクトしました。

|

マルチサーバーの ZCS環境で、分かりやすいランディングページの作成のためにロードバランスされた名称が必要だったときは、ユーザーを常にリダイレクトする必要があったはずです。この場合は、 zimbra_auth_always_send_refer をTRUEに設定していました。

現在は、完全なリバースプロキシを使用しているため、ユーザーをリダイレクトする必要がありません。Nginxのリバースプロキシにて、localconfig変数 zimbraMailReferMode を使用しています。

プロキシの信頼済みIPアドレスを設定する

プロキシがZCSで設定されている場合、各プロキシサーバーのIPアドレスをLDAP属性 zimbraMailTrustedIP 属性内に設定することでそれらプロキシのIPアドレスを信頼できるものとし、ユーザーがプロキシ経由でログインできるようにしておかなければなりません。

プロキシIPアドレスはメッセージヘッダー情報 X-Forwarded-For に記載されます。 X-Forwarded-For ヘッダーは、自動でLocalconfigヘッダー属性 zimbra_http_originating_ip_header に追加されます。ユーザーログイン時、このIPアドレスとユーザーのアドレスは、Zimbraのメールボックスログに記録されます。

この属性内に各々のプロキシIPアドレスを記載してください。例:プロキシサーバーが2つの場合

zmprov mcf +zimbraMailTrustedIP {nginx-1のIP } +zimbraMailTrustedIP {nginx-2のIP }|

localconfigにX-Forwarded-Forが正しく追加されたことを確認するには、以下のコマンドを実行します。 正常に追加されている場合、次のように表示されます。 |

Kerberos認証用にZimbraプロキシを設定する

Kerberos5認証機能を利用中の環境で、IMAPとPOPプロキシ向けに設定したい場合、本項の記述を参照してください。

| Kerberos5認証機能が正しく設定されていることを確認してください。詳細はZimbra LDAP サービスを参照してください。 |

-

各プロキシノードで、サーバー属性zimbraReverseProxyDefaultRealにその該当プロキシサーバーのrealm名を設定します。例:

zmprov ms [DNS name.isp.net] zimbraReverseProxyDefaultRealm [ISP.NET] -

メールクライアントが接続するプロキシIPアドレスごとに、メールサーバーのGSSAPI認証用設定が必要です。各プロキシIPアドレスの各プロキシノードで以下を実行します。

zmprov mcf +zimbraReverseProxyAdminIPAddress [IP address] -

各プロキシサーバーで以下を実行します。

zmprov ms [proxyexample.net] zimbraReverseProxyImapSaslGssapiEnabled TRUE zmprov ms proxyl.isp.net zimbraReverseProxyPop3SaslGssapiEnabled TRUE -

プロキシサーバーを再起動します。

zmproxyctl restart

Zimbra管理コンソール

Zimbraの管理コンソールは、Zimbraサーバーとユーザーアカウントの一括管理を可能とするブラウザベースのユーザーインターフェースです。

管理者のアカウントについて

管理コンソールにログインすると、許可されているタスクがナビゲーションペインに一覧表示されます。許可されているタスクは、管理担当者の権限に基づいています。

Zimbra Collaborationを管理する管理者アカウントは2種類あります。

-

システム管理者(グローバル管理者) サーバー、グローバル設定、ドメイン、アカウントの管理に必要な全ての権限を有し、他の管理者のアカウントを作成することもできます。Zimbraインストール時、自動でシステム管理者アカウントが1つ作成されます。追加でシステム管理者アカウントを作成することも可能です。管理者のタスクは、管理コンソールまたはコマンドラインから実行できます。

-

委任された管理者 管理コンソールから行なう様々な管理タスクの実施に必要な権限を、システム管理者からカスタマイズで付与される管理担当者です。詳細は 管理権限の委任を参照してください。

管理コンソールへログインする

-

通常の環境で管理コンソールを起動するには、下記のURLパターンを利用します。

パラメーター 説明 server.domain.com

Zimbraサーバー名 または IPアドレス

7071

デフォルトHTTPリッスンポート

-

ログイン画面にて、admin@domain.com 形式での完全な管理者アドレスと Zimbra Collaborationのサーバーインストール中に設定したパスワードを入力します。

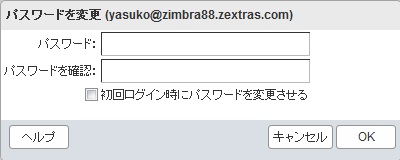

管理者のパスワードを変更する

管理コンソールあるいはCLIからいつでもパスワードを変更できます。

管理コンソールの、パスワード変更 画面から、新規パスワードの文字列を入力し、そのユーザーパスワード修正用ポリシーを定義します。

- 管理コンソール:

-

ホーム > 管理 > アカウント

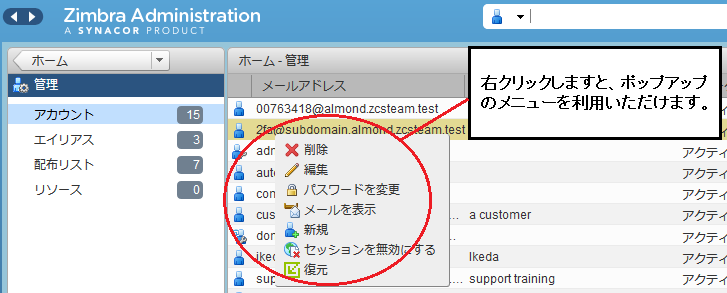

ユーザーアカウント をダブルクリック または 画面右上の ギア アイコンから、ポップアップメニューで パスワードを変更 を選択します。

zmprov sp adminname@domain.com passwordログインページとログアウトページをカスタマイズする

ログインとログアウトという異なる2つのページをグローバルレベルまたはドメインレベルで設定できます。

ログインが認証されないときや期限切れ認証のときに、管理者をリダイレクトさせるURLを指定

グローバル設定:

zmprov mcf zimbraAdminConsoleLoginURL <https://example.com>ドメイン設定:

zmprov md <domain> zimbraAdminConsoleLoginURL <https://example.com>ログアウトするときに管理者をリダイレクトさせるURLを指定

グローバル設定:

zmprov mcf zimbraAdminConsoleLogoutURL <https://example.com>ドメイン設定:

zmprov md <domain> zimbraAdminConsoleLogoutURL <https://example.com>タスクを管理する

ZCSタスクのほとんど、例えばアカウント作成、提供サービス作成、サーバーステータス監視、ドメイン管理、バックアップスケジューリング、セッション管理などは、管理コンソールから管理できます。

その他の設定や保守タスク、例えば、サービスの開始や停止、ローカルサーバー設定の管理などの場合、管理コンソールからは実施できないため、コマンドラインを利用する必要があります。

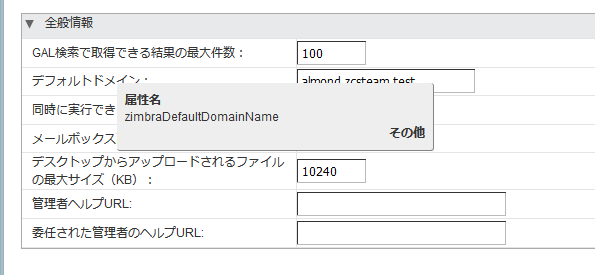

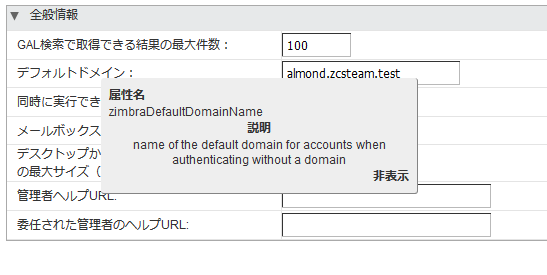

管理コンソールから、特定の機能に紐づく属性を表示する必要がある場合、現在表示されている設定ページのテキストラベルをクリックして、ポップアップにその情報を表示させることができます。こうしたポップアップには、下記の様にガイドテキストも表示されます。

属性ポップアップの表示のため、項目のラベルをクリック |

|

表示中の属性ポップアップにて項目についてのガイドを表示するため、More をクリック |

|

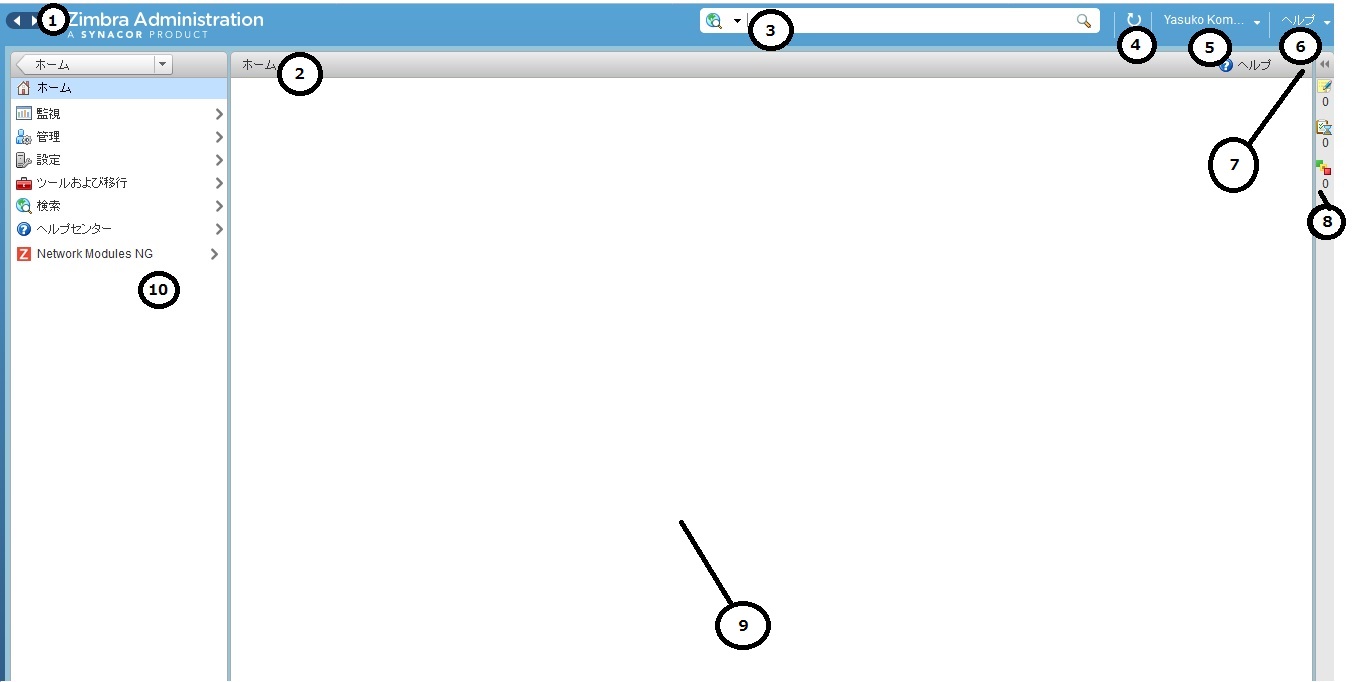

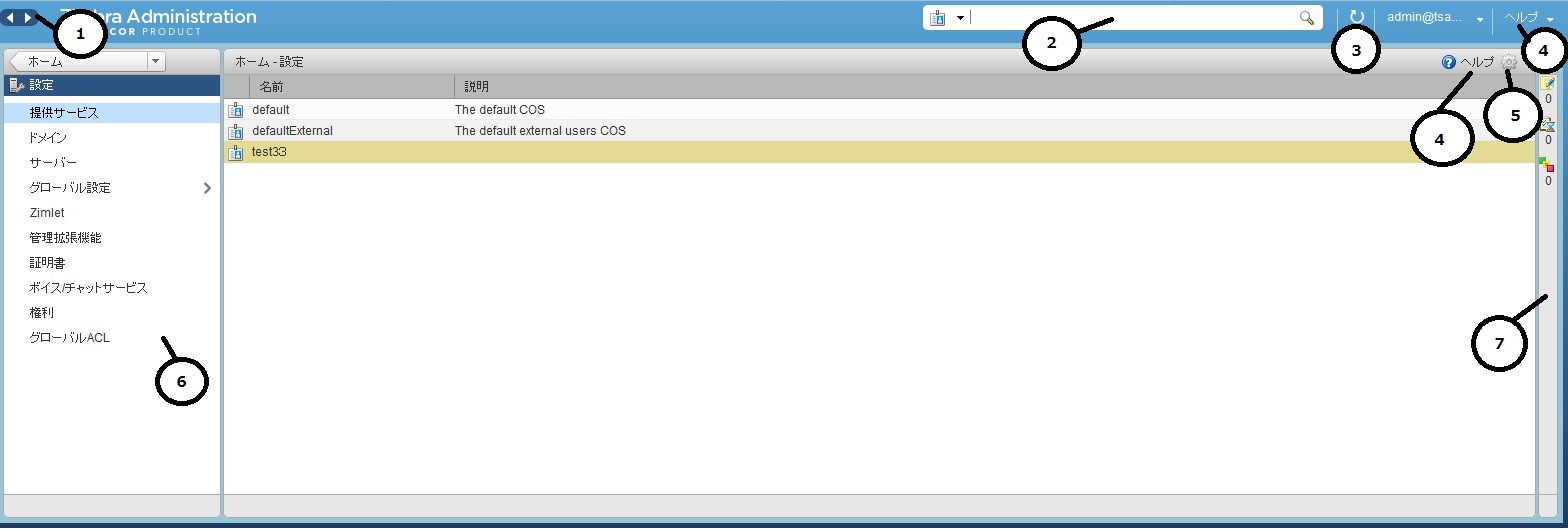

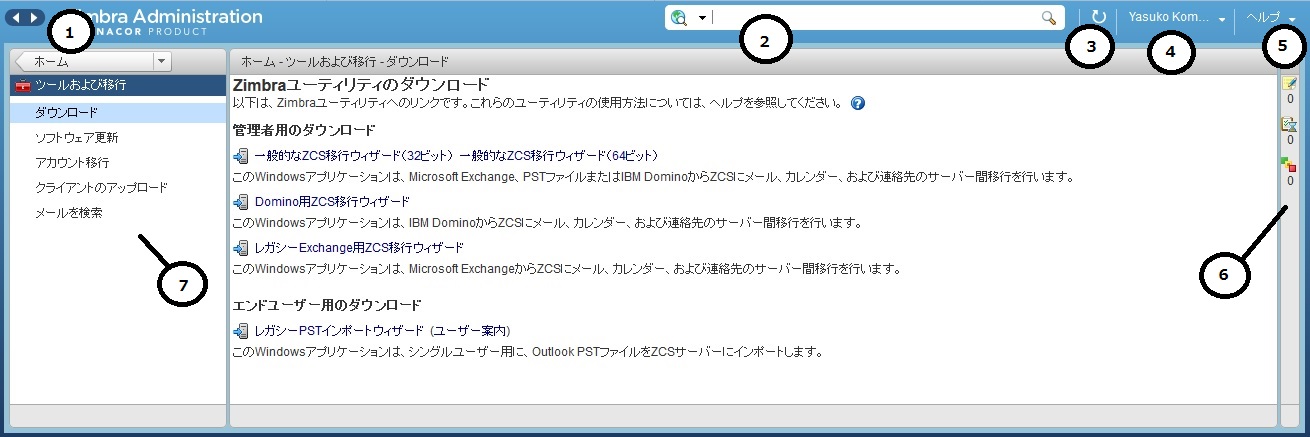

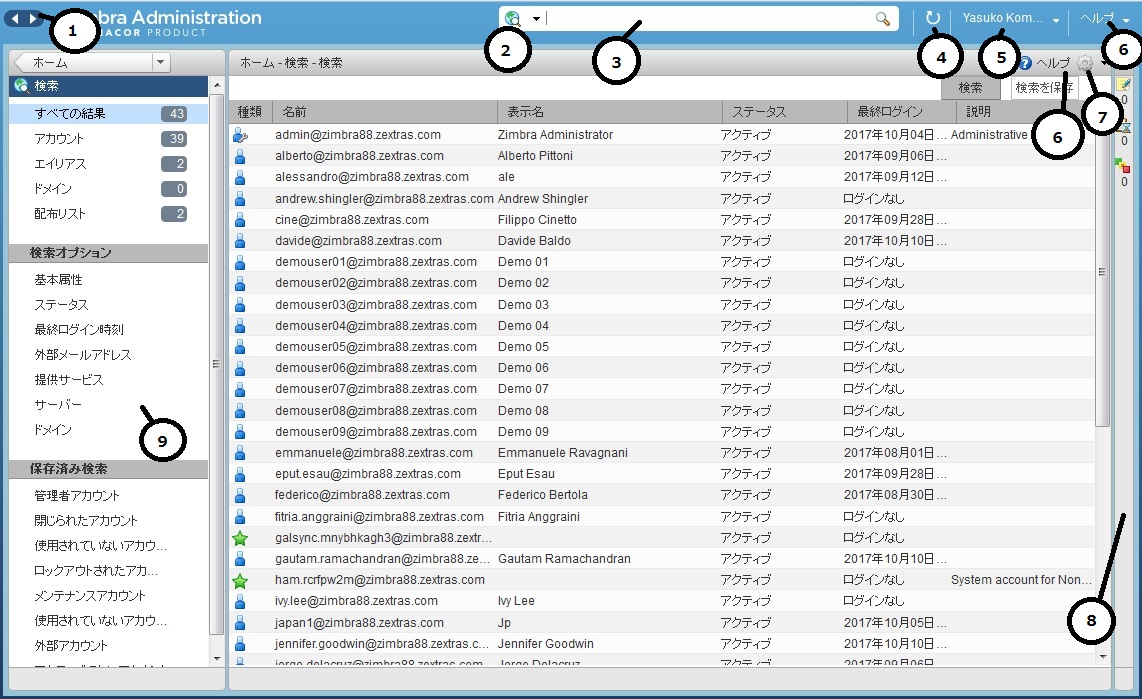

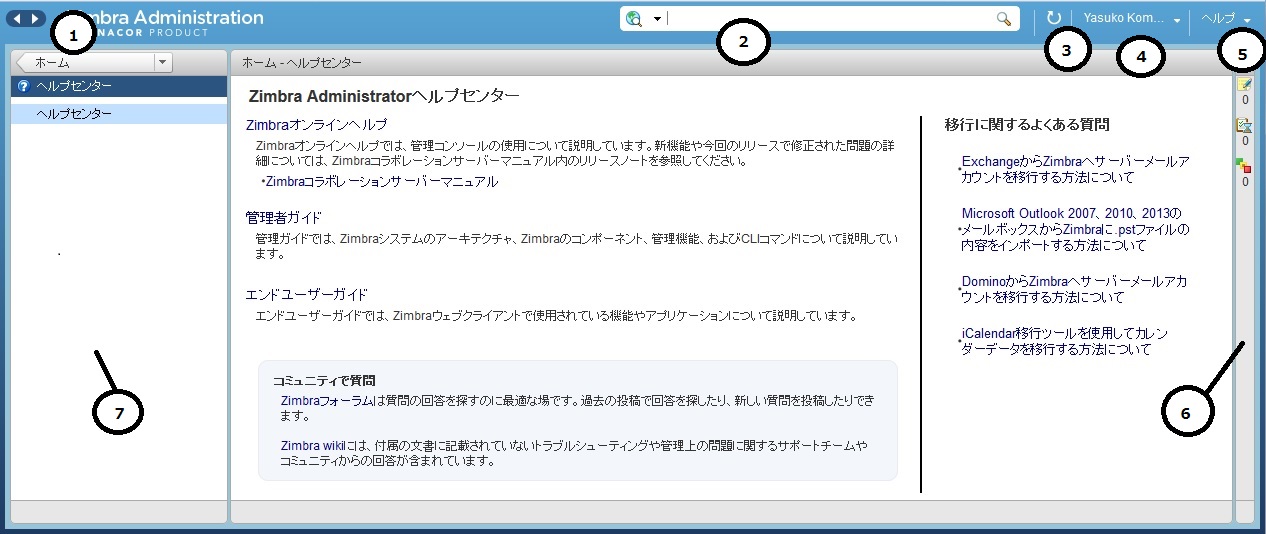

UIの案内

Zimbra Collaboration の管理コンソールは、設定や監視ツール、ログイン権限に基づいた表示が素早く案内できるように構成されています。また、様々な ヘルプ やオンスクリーンガイドに簡単にアクセスすることも可能です。

管理コンソールにログインすると表示される ホーム にはステータス情報と本書で説明したオプションが表示されます。オプションを選択して、その設定に遷移することも可能です。

-

前のページあるいは次のページへ遷移

-

現在の位置/パス

-

検索

-

検索のリフレッシュ

-

現在のユーザーとログアウトオプション

-

ヘルプ

-

ギアアイコン

-

ステータスペイン

-

表示ペイン

-

ナビゲーションペイン

ナビゲーションペイン内と表示ペイン内の表示およびオプションは、選択された内容に沿って更新されます。他のUI部分?? 矢印ボタン、検索項目、画面リフレッシュ、現在の位置/パス、現在のログイン、ヘルプ?? は、常に表示されています。

ギアアイコン ![]() を特定の画面に表示させて、画面上の機能に紐づいている機能に即座にアクセスできるようにしています。ギアアイコンについての詳細はギアアイコンを使うを参照してください。

を特定の画面に表示させて、画面上の機能に紐づいている機能に即座にアクセスできるようにしています。ギアアイコンについての詳細はギアアイコンを使うを参照してください。

ホームナビゲーションペイン

ホーム ナビゲーションペインにあるオプションは、カテゴリー別に ホーム ディレクトリ配下で定義されています。 設定ページへの導線となるオプションもあれば、レポートを含むページへ遷移するオプションもあります。選択したオプションに従って表示されます。

画面右側のイラストは、ナビゲーションペインにある現在サポート中のオプションの拡張ビューです。

階層内の現在位置は、その時に表示されているページ上部のバーに必ず表示されるため、現在の表示画面から遷移する方法は、下記のとおり複数あります。

-

前ページあるいは次ページへの遷移には、右矢印または左矢印をクリック。

-

特定のUIへの遷移には、ホームのドロップダウンからオプションを1つ選択。

-

特定のオプションへの直接遷移には、ナビゲーションペインにある階層をクリック。

ナビゲーションペインのオプションは下記トピックで説明されています。

ホームのUI

ホーム 画面がデフォルトのログイン時の表示です。ホーム ナビゲーションペインと ホーム ページがあります。このページには、システムステータスのスナップショットが表示され、不可欠なタスクにクイックアクセスできるリンクもあります。

-

前ページまたは次ページへ遷移

-

検索

-

検索のリフレッシュ

-

現在のユーザーとログアウトオプション

-

ヘルプ

-

システムステータス

-

ステータスペイン

-

クイックスタート

-

ナビゲーションペイン

| 項目 | 説明 |

|---|---|

要約 |

現在実行中かつ表示中の Zimbra Collaboration のバージョンと、このセッションに紐付き、検出されているサーバー数、アカウント、ドメイン、提供サービス(COS)を表示。 |

メンテナンス |

直近のソフトウェアバックアップを表示。 |

ランタイム |

サービス、アクティブなセッション、キュー長を表示。 |

1 開始 |

{product-name}

処理の起動に欠かせないステップを表示。このUIの機能へのクイックリンクもあります。

|

2 ドメインを設定 |

Collaboratorの管理対象のドメインを確立するために必要なステップを表示。各ステップに対象UI機能へのクイックリンクがあります。

|

3 アカウントの追加 |

Collaboratorでの管理用アカウントを作成するステップを表示。各ステップに対象UI機能へのクイックリンクがあります。

|

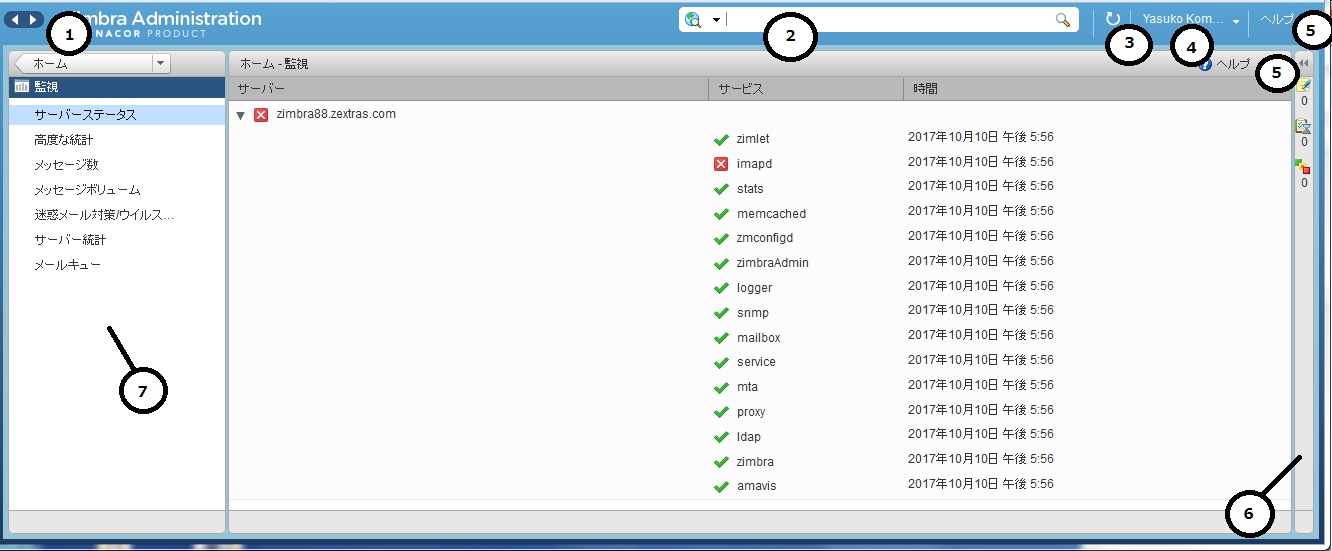

監視のUI

監視 画面には 監視 ナビゲーションペインと 監視 ページがあります。ページには、Collaboratorが監視したサーバーに関する様々な情報が一覧表示されます。

-

前ページまたは次ページへ遷移

-

検索

-

検索のリフレッシュ

-

現在のユーザーとログアウトオプション

-

ヘルプ

-

ステータスペイン

-

ナビゲーションペイン

監視ナビゲーションペインと監視ページ

監視 のページにあるオプションを使用して、様々な方法 ― ダイナミックチャートや表 ― で、個々あるいはシステム全体で見たサーバーやサービスを表示します。

| ダイナミックチャートの表示には、Adobe Flash Playerがアクティブである必要があります。 |

| オプション | 説明 |

|---|---|

サーバーステータス |

サーバーステータス Collaboratorが監視した、サーバーごとのサービスと時間 |

高度な統計 |

高度な統計向けのシステム全体の情報ページ。ページにある次の選択項目のパラメーターを使用すると、新しいチャートをセットアップできます: サーバー、グループ、開始、終了、カウンタ 高度な統計のページには、下記のオプションもあります。

|

メッセージ数 |

メッセージ数向けのシステム全体の情報ページ。 過去48時間、30日、60日、365日の件数を図に表します。この情報は、SMTPまたはLMTPを使用した、メッセージ受信者数に基づいています。各図の下に件数ごとの時間間隔が提示されます。 |

メッセージボリューム |

メッセージボリューム向けのシステム全体の情報ページ。SMTPまたはLMTPを使用した、メッセージ受信者数およびそれに紐づくメッセージボリュームを表す図が表示されます。過去48時間、30日、60日、365日の件数です。各図の下に件数ごとの時間間隔が提示されます。 |

迷惑メール対策/ウィルス対策 |

迷惑メール対策/ウィルス対策向けのシステム全体の情報ページ。 |

アクティビティ |

過去48時間、30日、60日、365日に渡り、AS/ACシステムによって処理された固有メッセージの数を示します。各図の下に件数ごとの時間間隔が提示されます。 |

サーバー統計 |

選択したサービスホストの統計にアクセスします。ホストの情報は下記のとおり閲覧できます。

サーバー統計ナビゲーションペインには、選択したサーバーの下記情報を表示させるオプションもあります。: ディスク、セッション、メールボックスの割り当て容量、メッセージ数、メッセージボリューム、迷惑メール対策/ウィルス対策アクティビティ |

メールキュー |

各ページタブから検知されたメールキューの遅延、受信、アクティブ、保持、破損に関する統計件数が表示されます。各タブページには要約フィルター情報とメッセージの詳細情報があります。 |

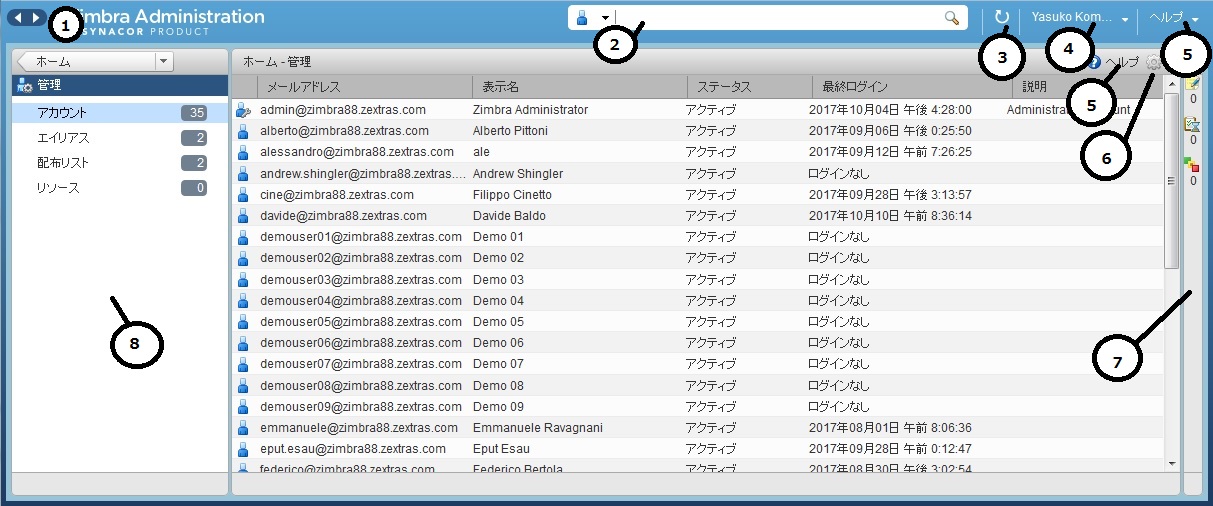

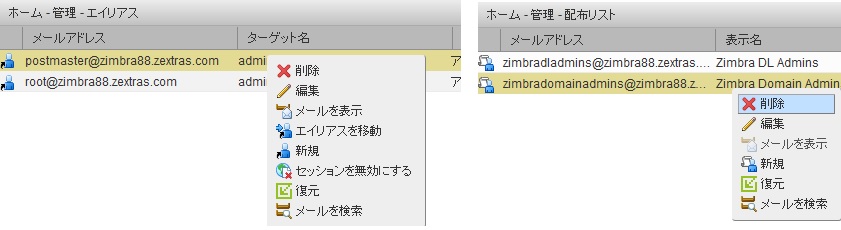

管理のUI

管理 画面には 管理 ナビゲーションペインと 管理 ページがあります。ページにはCollaboratorで現在管理しているアカウント、エイリアス、配布リスト、リソースというカテゴリーで表を見ることができます。

-

前ページまたは次ページへ遷移

-

設定

-

検索のリフレッシュ

-

現在のユーザーとログアウトオプション

-

ヘルプ

-

ギアアイコン

-

ステータスペイン

-

ナビゲーションペイン

| オプション | 説明 |